Vizualizări: 268

Sursa lockheedmartin.com

Cum funcționează lanțul Cyber Kill?

Există mai multe etape de bază în lanțul de ucidere cibernetică. Acestea variază de la recunoaștere (adesea prima etapă a unui atac de malware) la mișcare laterală (deplasarea laterală în rețea pentru a obține acces la mai multe date) până la exfiltrarea datelor (scoaterea datelor).

Toți vectorii tăi obișnuiți de atac – fie phishing, forță brută sau cea mai recentă tulpină de malware – au ca scop declanșarea activități specifice în lanțul de distrugere cibernetică.

Sursa lockheedmartin.com

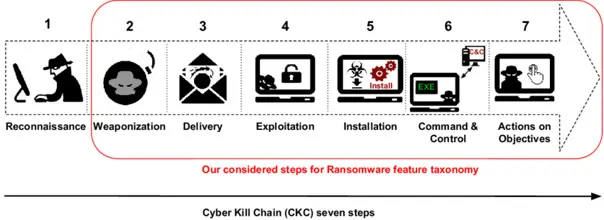

Fiecare din cele 7 etape este legată de un anumit tip de activitate într-un atac cibernetic, indiferent dacă este un atac intern sau extern:

- Recunoaștera sau Etapa de observare: atacatorii evaluează de obicei situația din exterior în interior, pentru a identifica atât țintele, cât și tacticile pentru atac.

- Intruziunea: pe baza a ceea ce atacatorii au descoperit în faza de recunoaștere, aceștia pot pătrunde în sistemele atacate, deseori utilizând programe malware sau vulnerabilități de securitate.

- Exploatarea: este actul de a exploata vulnerabilități și de a livra cod rău intenționat în sistem, pentru a obține un punct de sprijin mai bun.

- Escalarea privilegiilor: atacatorii au adesea nevoie de mai multe privilegii pe un sistem pentru a avea acces la mai multe date și permisiuni: pentru aceasta, trebuie să-și escaladeze privilegiile deseori către un administrator.

- Mișcarea laterală: odată ce sunt intrați în sistem, atacatorii se pot deplasa lateral către alte sisteme și conturi pentru a escalada, sau mutarea de pe un sistem pe altul: fie că este vorba de permisiuni mai mari, mai multe date sau acces mai mare la sisteme.

- Obfuscare / Anti – criminalistică: pentru a reuși cu succes un atac cibernetic, atacatorii trebuie să-și acopere urmele și, în această etapă, deseori așteaptă urme false, compromit date și log-uri clare pentru a deruta și/sau a încetini orice echipă de criminalistică.

- Refuzarea serviciului: întreruperea accesului normal pentru utilizatori și sisteme, pentru a opri monitorizarea, urmărirea sau blocarea atacului.

- Exfiltrarea sau etapa extracției: constă în extragerea datelor din sistemul compromis.

Tehnicile de securitate actuale aduc abordări diferite ale lanțului de cyber kill chain, companiile specializate în soluții de securitate (Microsoft, Gartner, Lockheed Martin), definind aceste etape ușor diferit.

Modelele alternative ale lanțului de cyber kill chain combină mai mulți dintre pașii de mai sus într-o etapă C&C (comandă și control, sau C2) și altele într-o etapă „Acțiuni la obiectiv”. Unele combină mișcarea laterală și escaladarea privilegiilor într-o etapă de explorare; altele combină intruziunea și exploatarea într-o etapă de „punct de intrare”.

Cyber Kill Chain este un model adesea criticat pentru că se concentrează pe securitatea perimetrului și limitat la prevenirea programelor malware. Atunci când este combinat cu analize avansate și modelare predictivă, lanțul de distrugere cibernetică devine critic pentru securitatea datelor și poate fi structurat pentru a dezvălui starea activă a unei breșe de date.

Fiecare etapă a cyber kill chain necesită instrumente specifice pentru a detecta atacurile cibernetice, companiile de securitate oferind modele de amenințări deja create pentru a detecta aceste atacuri în fiecare etapă a lanțului.

Autor: MARIAN PANDILICĂ

Senior Microsoft Certified Trainer

Microsoft Learning Consultant 2010-2024

Customer Learning Architect

Cloud Solution and Cybersecurity Architect

- Pentru a consulta toată gama de cursuri din tehnologia cyber security oferite de Bittnet Training, click aici.