Începem seria dedicată prezentării și înțelegerii frameworkului Azure Security Compass (redenumit Microsoft Security Best Practice) focusându-ne asupra principiilor și mecanismelor de transformare a modelului de securitate. Odată cu migrarea rapidă a afacerilor și forței de muncă către infrastructurile digitale oferite de serviciile de cloud, mai mult ca oricând se înregistrează o creștere alarmantă a riscurilor și pericolelor ce adresează securitatea cibernetică.

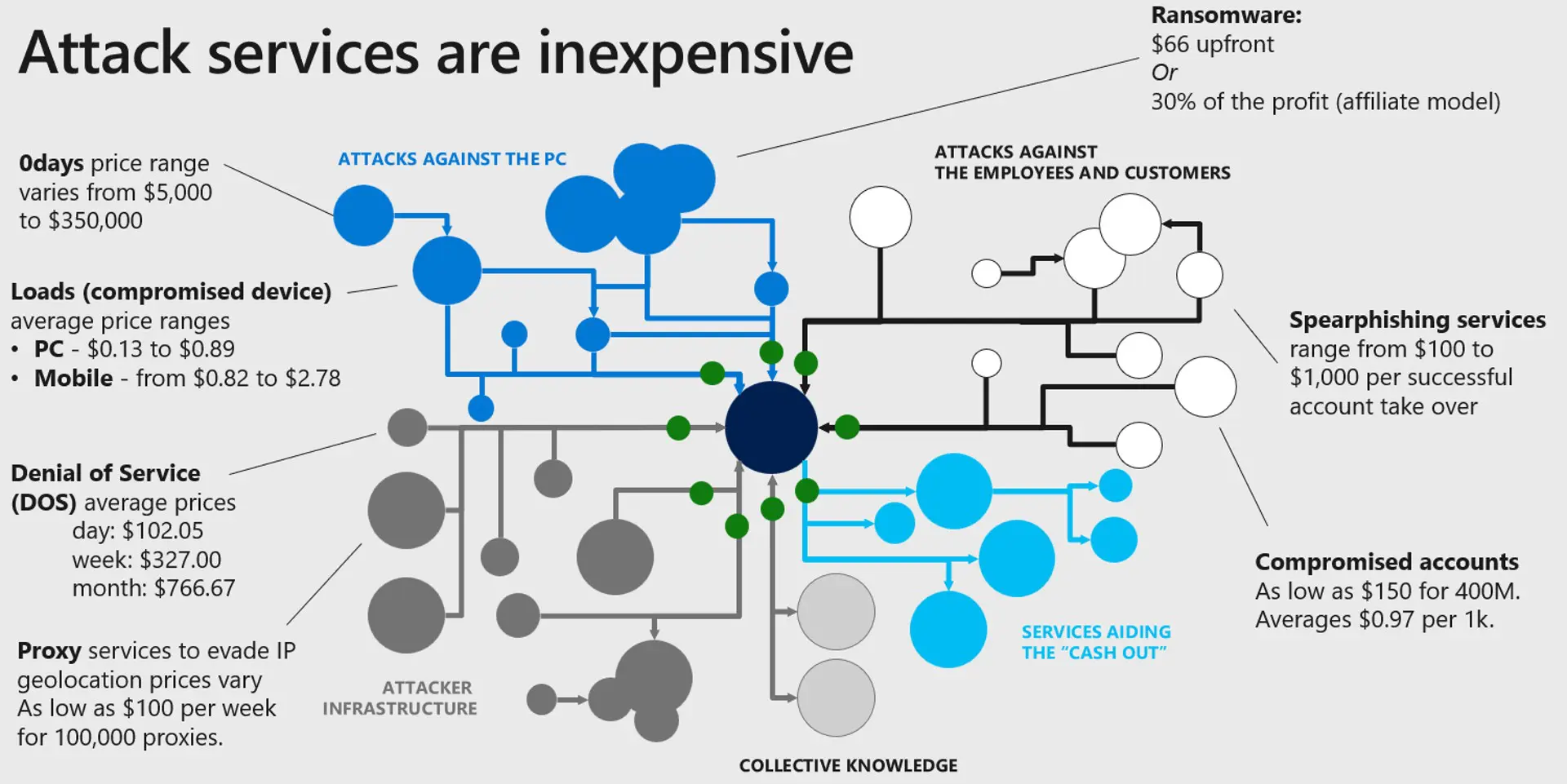

Atacurile moderne pot fi instrumentate prin servicii gratuite sau puțin costisitoare și se focusează deopotrivă asupra dispozitivelor folosite de utilizatori, asupra infrastructurii folosite de companie și chiar asupra angajatilor și clienților companiei.

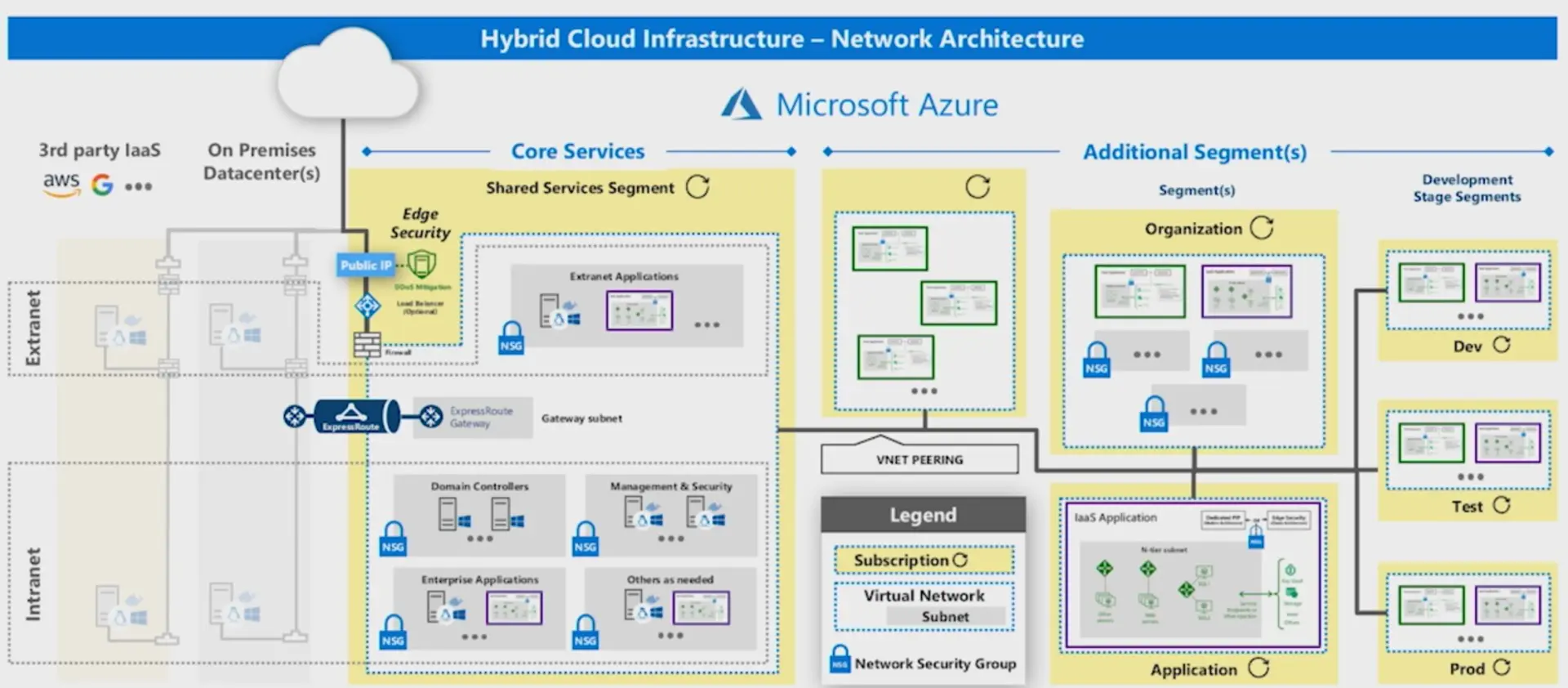

Migrarea infrastructurilor tradiționale către cele cloud-based sau hibride, este sprijinită în primul rând de unelte evoluate și existența de bune practici și cunoștințe de specialitate solide. Întotdeauna vor exista procese, mecanisme de control și unelte de securitate ce vor putea fi refolosite și în noul format de infrastructură, însă va fi evidentă nevoia de schimbare unora dintre acestea și de implementare a unora complet noi.

Chiar dacă organizația si departamentul de securitate decide să păstreze principiile și obiectivele deja validate, architectura infrastructurii poate avea schimbări consistente, ce vor forța schimbarea responsabilităților, rolurilor și aptitudinilor specialiștilor de securitate.

Ce este Enterprise Transformation?

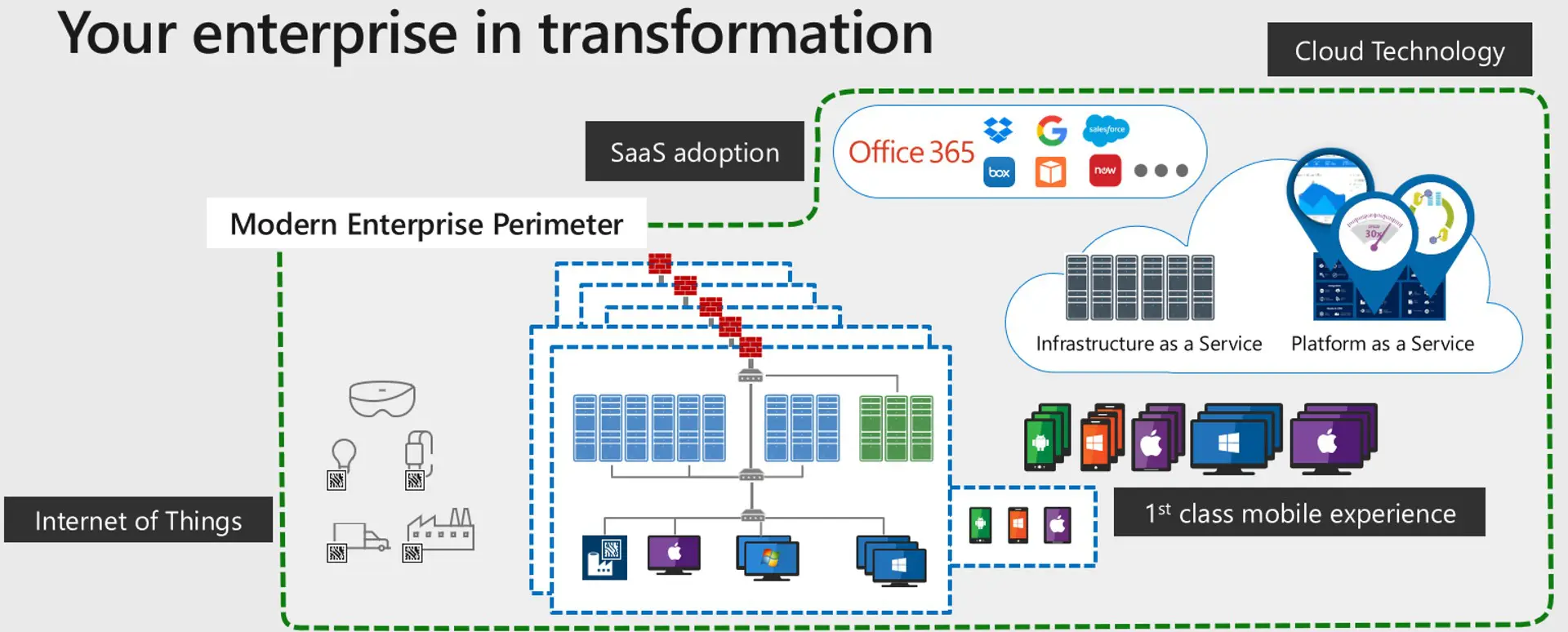

Pentru a identifica corect zonele ce trebuie adresate direct de mecanismele de securitate implementate, primul pas este înțelegerea Enterprise Modern perimeter, mult diferit de structura tradițională a infrastructurilor din primele generații și care se bazează în primul rând pe definirea unui perimetru modern de control al identității și accesului. Un astfel de perimetru va conține deopotrivă servere și sisteme desktop tradiționale sau virtualizate, cât și tehnologii cloud based: servicii SaaS, resurse Internet of Things sau dispozitive mobile.

Devine vizibil faptul că perimetrul clasic controlat în primul rând prin mecanisme de securitate la nivelul conectivității este înlocuit de perimetrul model securizat prin platforma de identity, nevoia de securitate fiind extinsă de la servere și Pcuri la serviciile de cloud, dispozitivele mobile și IoT, întrucât și atacatorii vor concentra atacurile preponderent asupra platformei de control al identității și accesului.

Cum sunt impactate rolurile și responsabilitățile în noul model?

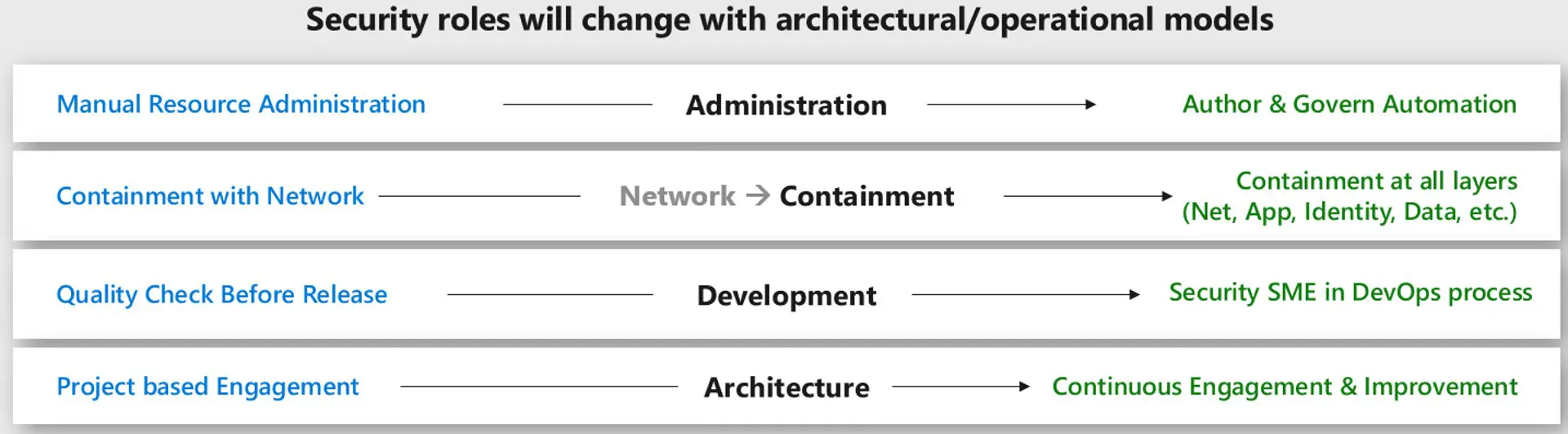

Odată cu schimbarea modelului architectural ce afectează direct modelul operațional al infrastructurii, rolurile de securitate și responsabilitățile trebuie ajustate având loc o evoluție accelerată a acestora:

- Aministrarea manuală a resurselor va fi realizată de administratori și ingineri de securitate (Microsoft Azure Security Engineer și Microsoft 365 Security Administrator), ce vor avea responsabilitatea de a securiza resursele cloud și de a gestiona procesele de auomatizare menite controlului riguros al procesului de provizionare

- Network Security & Containment ajută la reducerea riscului organizațional prin controale de acces ce limitează capacitatea atacatorilor de a folosi neautorizat mediul de rețea al organizației, permițând comunicarea cu serviciile și interacțiunile legitime ale utilizatorilor cu aplicațiile. Sunt disponibile servicii specializate de securitate oferite gratuit sau plătite cum ar fi DDdoS protection, Web Application Firewall, Azure Firewall, Network Security group, Aplication Group, Service Endpoints și Security Appliance

- Verificarea calității înaintea lansării noilor aplicații folosind medii de dezvoltare moderne și infrastructuri performante DevOps

- Nu în ultimul rând, existență unui proces continuu de responsabilitate și implicare a architecților astfel încât noile infrastructuri să nu necesite ulterior modificări costisitoare, principiile de securitate fiind folosite și asumate încă din faza de proiect. În acest scop, Microsoft oferă certificarea Microsoft Cybersecurity Architect ce adresează direct modelul Microsoft Cybersecurity Architecture Model (MCRA)

În articolul viitor vom detalia cea de a doua componentă a frameworkului Microsoft Security Best Practice, Shared Responsibility Model și strategiile cheie recomandate de acesta.

Autor: MARIAN PANDILICĂ

Senior Microsoft Certified Trainer

Microsoft Learning Consultant 2010-2024

Customer Learning Architect

Cloud Solution and Cybersecurity Architect

- Pentru a consulta toată gama de cursuri Microsoft oferite de Bittnet Training, click aici.

- Pentru a consulta toată gama de cursuri din tehnologia cloud oferite de Bittnet Training, click aici.