Așa cum am menționat, în zilele noastre, mai mult ca oricând, odată cu accelerarea migrării utilizatorilor și companiilor către platformele cloud computing, riscul de a experimenta o breșă de securitate este unul real și foarte probabil. Cum poate totuși un inginer de securitate sau un analist de securitate să depisteze eficient o breșă de securitate în timp util și să aibă vizibilitatea acțiunilor intrușilor pe sistemele din organizație?

Răspunsul la această nevoie este adresat de firmele specializate în soluții de securitate încă din anul 2015 odată cu lansarea primelor soluții SIEM (Security Incident and Event Management), ajungându-se în prezent la generația next-Gen a acestor soluții, din care face parte și Microsoft Sentinel).

O soluție de securitate SIEM colectează datele auditate și evenimentele generate de aplicațiile unei organizații, dispozitivele de securitate și sistemele gazdă și le asociază într-o singură platformă centralizată. Toodată înregistrează și păstrează date de la evenimente antivirus, jurnalele firewall și alte locații, sortează aceste date în categorii ca de exemplu: activitate malware, conectări eșuate sau reușite. Când SIEM identifică o amenințare prin monitorizarea securității rețelei, generează o alertă și definește un nivel de amenințare pe baza unor reguli predeterminate, simplificând astfel sarcinile specialiștilor de securitate.

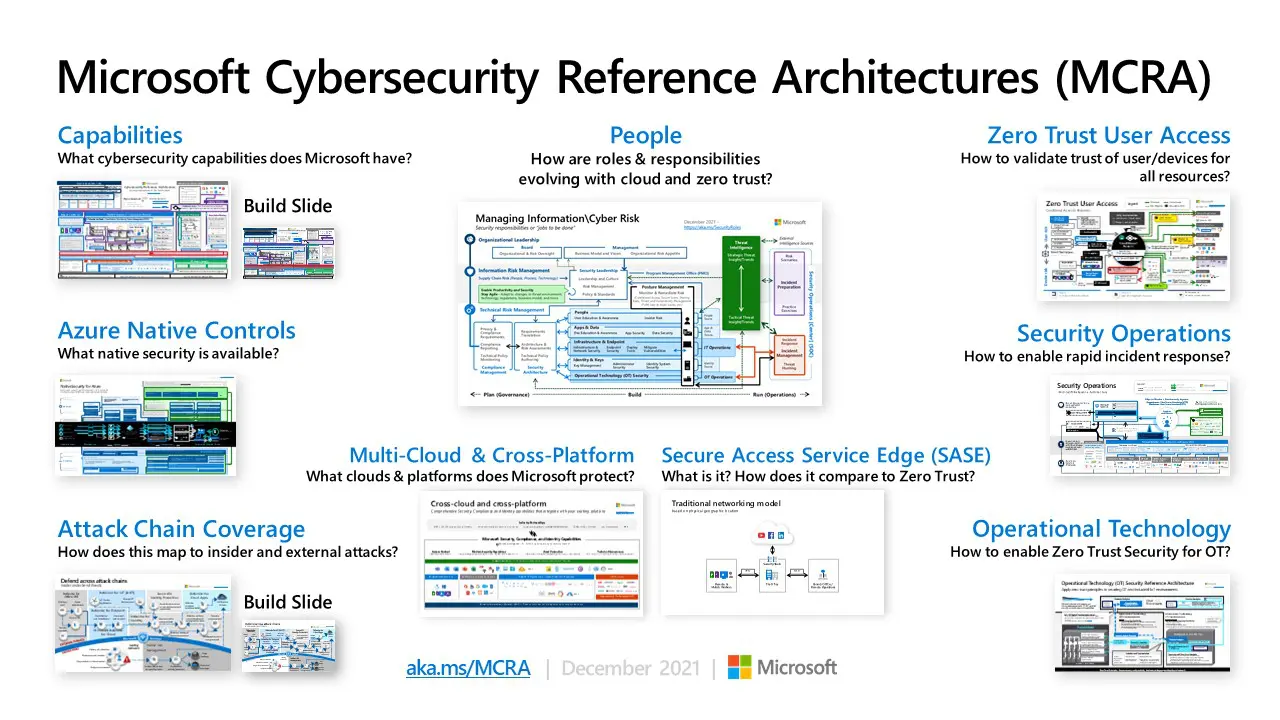

O platformă de securitate SIEM oferă o protecție completă pentru organizații datorită combinării și integrării mai multor capabilități prin reunirea într-un singur tablou de bord și oferă securitate sporită prin vizibilitate la nivelul întregii infrastructuri a companiei. Software-ul permite echipelor de securitate să obțină informații despre atacatori utilizând regulile de amenințare derivate din informații despre tacticile, tehnicile și procedurile atacatorilor și indicatorii cunoscuți. Pentru a face acest lucru, utilizează mai multe fluxuri de informații organizate și analizate despre amenințările potențiale și actuale, care completează detectarea amenințărilor.

Capacitatea de detectare a amenințărilor este asociată cu resursele de tip e-mail, resursele cloud, aplicațiile companiei, sursele externe de informații despre amenințări și punctele finale. Nu în ultimul rând, poate include analiza comportamentului utilizatorilor și entităților (UEBA), care analizează comportamentele și activitățile pentru a monitoriza comportamentele anormale care ar putea indica o amenințare și poate detecta anomalii de comportament, mișcare laterală și conturi compromise.

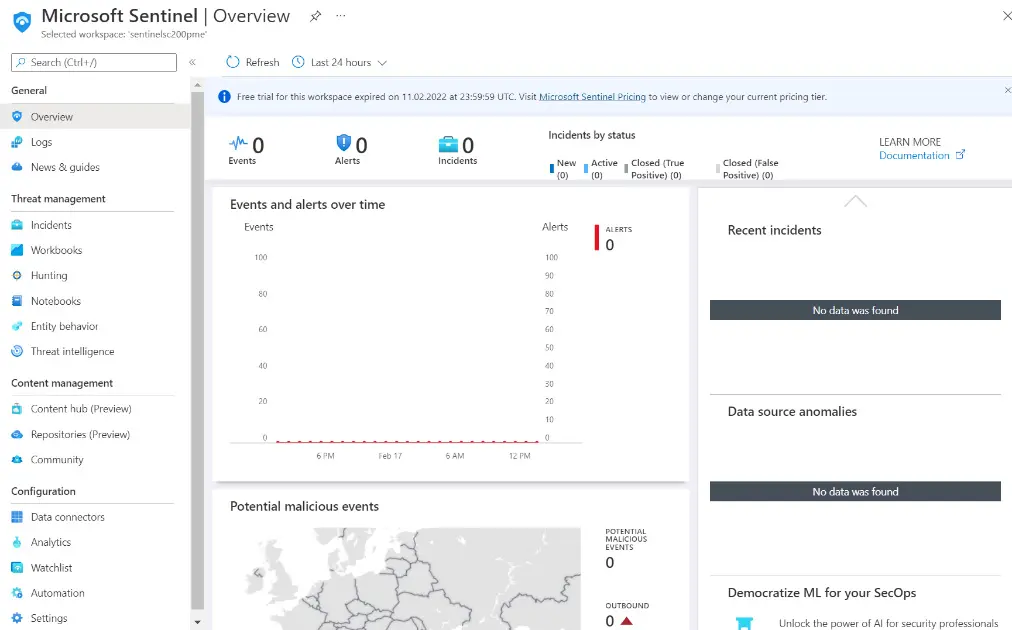

Însumând caracteristicile prezentate mai sus, putem defini Microsoft Sentinel (numit anterior Azure Sentinel), ca fiind o platformă de securitate cloud based, pe care o organizație o folosește pentru a colecta, analiza și efectua operațiuni de securitate pe sistemele sale informatice: dispozitive hardware sau aplicații.

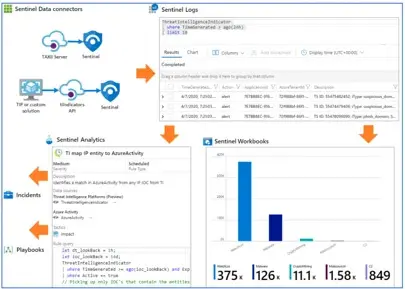

În calitate de soluție SIEM îți permite să colectezi și să interoghezi jurnalele de auditare, să corelezi sau să detectezi anomaliile și să creezi alerte și incidente pe baza informațiilor înregistrate sau a interpretării acestora de către specialiștii de securitate. Microsoft Sentinel poate oferi următoarele capabilități:

- Gestionarea jurnalelor de audit: colectează, stochează și interoghează datele de jurnal din resursele infrastructurii organizației

- Sistem de alertare: ca privire proactivă în interiorul datelor de jurnal pentru depistarea eventualelor incidente și anomalii de securitate.

- Vizualizare: prin grafice și tablouri de bord ce oferă informații asupra datelor din jurnal.

- Managementul incidentelor: creere, actualizare, atribuire și investigare a incidentelor care au fost identificate.

- Interogarea datelor: folosind Kusto Query Language (KQL), un limbaj de interogare bogat, similar cu cel pentru gestionarea jurnalelor, pentru a interoga și a înțelege datele.

Spre deosebire de soluțiile SIEM tradiționale, Microsoft Sentinel este un sistem nativ din cloud cu capabilități de execuție și colectare de date nelimitate, plătite în funcție de nivelul de consum și capabile să scaleze automat în funcție de nevoi. Pentru a folosi Microsoft Sentinel nu este necesară o infrastructură de servere ce trebuiesc instalate în mediile on-premises, însă platforma este capabilă să adreseze deopotrivă servere și aplicații din acest mediu dar și pe cele din cloud.

Microsoft Sentinel este integrat nativ cu alte servicii cloud, atât Microsoft cât și ale altor furnizori și folosește serviciul Azure Log Analytics pentru a ingera jurnalele, dar și alte servicii cloud: Azure AD pentru autorizare și Logic App pentru automatizare, fiind astfel și o soluíe SOAR (Security Orchestration, Automation and Response).

Microsoft Sentinel permite activarea operațiunilor de securitate end-to-end: colectarea, detectarea, investigarea și răspunsul la amenințările identificate.

Cum funcționează Microsoft Sentinel?

Prima etapă este configurărea platformei după ce efectuezi inițializarea workspace-ului Log Analitics, ce va oferi acces la platforma de ingerare a datelor, apoi vei activa conectorii de date ce va permite ingerarea datelor furnizate de alte soluții de securitate, servicii cloud sau direct din serverele Windows și Linux, la acest moment fiind disponibili peste 120 de astfel de conectori specializați: syslog, Common Event Format (CEF), conectori TAXII pentru schimbul automat de informații despre indicatorii de compromitere și despre informațiile asociate amenințărilor, conectori specializați pentru resursele din Azure sau alte servicii cloud ca AWS și GCP.

Configurarea este foarte simplă, fiecare conector având o planșă descriptivă, wizard-uri de configurare și activări printr-o simplă apăsare de buton. La acest moment, conform documentaței oficiale, sunt acceptate următoarele metode de conectare la date de către Microsoft Sentinel:

Integrare serviciu la serviciu : Unele servicii sunt conectate nativ, cum ar fi serviciile AWS și Microsoft, aceste servicii profită de fundația Azure pentru integrarea imediată, următoarele soluții pot fi conectate în câteva clicuri:

- Amazon Web Services – CloudTrail

- Activitate Azure

- Jurnalele de audit și conectările Azure AD

- Protecția identității Azure AD

- Azure Advanced Threat Protection

- Azure Information Protection

- Microsoft Defender pentru cloud

- Cloud App Security

- Server de nume de domeniu

- Microsoft 365

- Microsoft Defender ATP

- Firewall aplicație web Microsoft

- Firewall Windows

- Evenimente de securitate Windows

Pe baza acestor conectori datele sunt stocate în Log Analytics, contra cost, pe o perioadă de maxim 730 de zile, cea default fiind de 31 de zile, planul de consum inițial fiind cel pay-as-you-go calculat per GB de date (există însă planuri ce conțin discounturi între 50%-68%).

Unele surse de date sunt conectate folosind API-uri furnizate de sursa de date conectată, majoritatea tehnologiilor de securitate oferind un set de API-uri prin care jurnalele de evenimente pot fi preluate, ce se conectează la Microsoft Sentinel și adună tipuri de date specifice, trimise ulterior Azure Log Analytics.

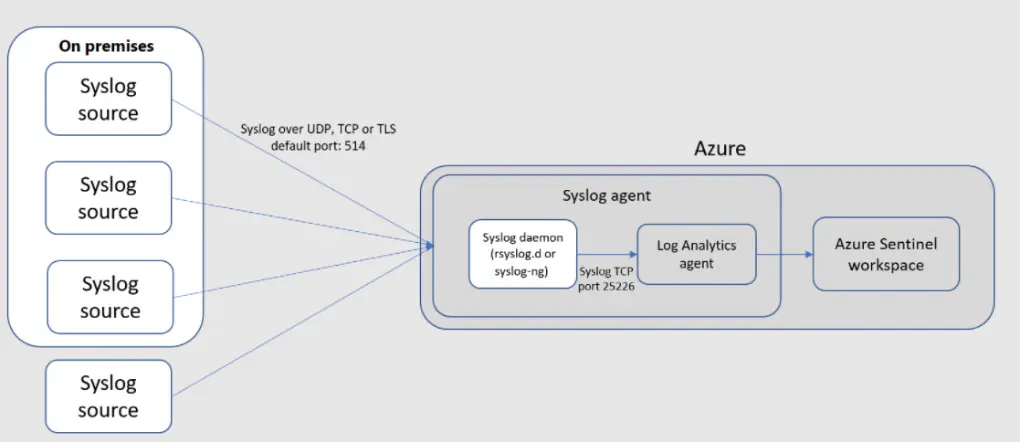

Microsoft Sentinel poate fi conectat la toate celelalte surse de date în timp real folosind protocolul Syslog printr-un agent Log Analytics, ce convertește jurnalele formatate CEF într-un format care poate fi ingerat de platforma de date și poate fi instalat fie direct pe dispozitiv, fie pe un server Linux dedicat.

Pentru a conecta un dispozitiv extern la Microsoft Sentinel, agentul trebuie să fie implementat pe o mașină dedicată (VM sau local) pentru a sprijini comunicarea dintre dispozitiv și Microsoft Sentinel, implementarea acestuia fiind automată sau manuală, cea automată fiind disponibilă doar pentru o mașină virtuală nouă creată în Azure.

Sursa Microsoft Learn

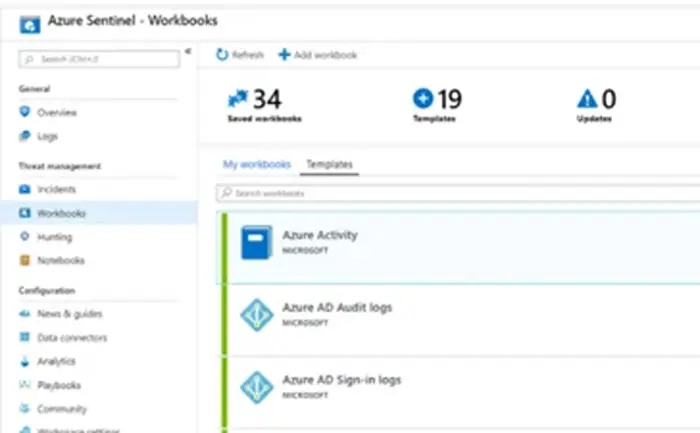

Cea de a doua etapă a configurării Microsoft Sentinel constă în monitorizarea datelor ingerate utilizând integrarea Microsoft Sentinel cu Azure Monitor Workbooks, prin creerea de registre de lucru personalizate pentru datele organizației și pe bază de template-uri (șabloane) de registru de lucru (workbook) pentru a obține rapid informații despre date imediat ce este conectată o sursă de date.

Pentru a reduce zgomotul (date inutile) și numărul de alerte generate ce trebuie examinate și investigate, Microsoft Sentinel utilizează componenta Analytics pentru a corela eficient alertele cu incidentele. Incidentele sunt grupuri de alerte asociate care împreună creează o posibilă amenințare ce poate fi investigată și rezolvată și pot fi generate ca și alertele folosind regulile de corelare încorporate sau propriile reguli.

Microsoft Sentinel oferă și reguli de învățare automată pentru a vă asocia automat comportamentul rețelei și a căuta apoi anomalii în resursele monitorizate, fiind conectate mai multe surse prin combinarea alertelor despre diferite entități în incidente de securitate validate.

Alertele declanșate în soluțiile de securitate Microsoft conectate la Microsoft Sentinel, ca Microsoft Defender for Cloud Apps sau Azure Advanced Threat Protection, nu creează automat incidente, orice alertă generată în acel serviciu fiind stocată ca date brute în tabelul Security Alert din Microsoft Sentinel. Utilizând regulile încorporate disponibile în Microsoft Sentinel se poate specifica ce soluții de securitate Microsoft conectate ar trebui să creeze incidente Microsoft Sentinel automat în timp real.

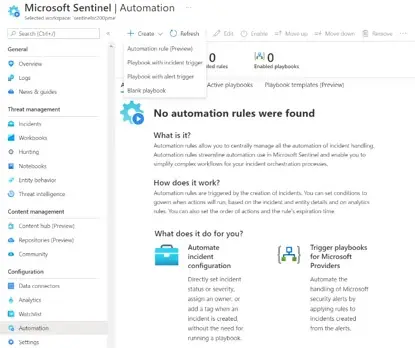

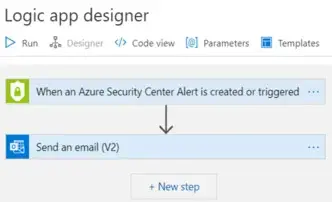

Automatizarea și orchestrarea securității simplifică controlul securității cu instrumente integrate cu serviciile Azure și cu instrumentele existente și este construită pe baza Azure Logic Apps, oferind platformei Microsoft Sentinel și rolul de SOAR, folosind o arhitectură foarte extensibilă care permite automatizarea scalabilă pe măsură ce apar noi tehnologii și amenințări.

Pentru a construi playbook-uri cu Azure Logic Apps, pot fi selectate dintr-o galerie de playbook-uri încorporate, ce includ peste 200 de conectori pentru servicii Azure sau externe platformei de cloud: ServiceNow, Jira, Zendesk, HTTP Request, Microsoft Teams, Slack, Microsoft Defender for Endpoint și Microsoft Defender for Cloud Apps.

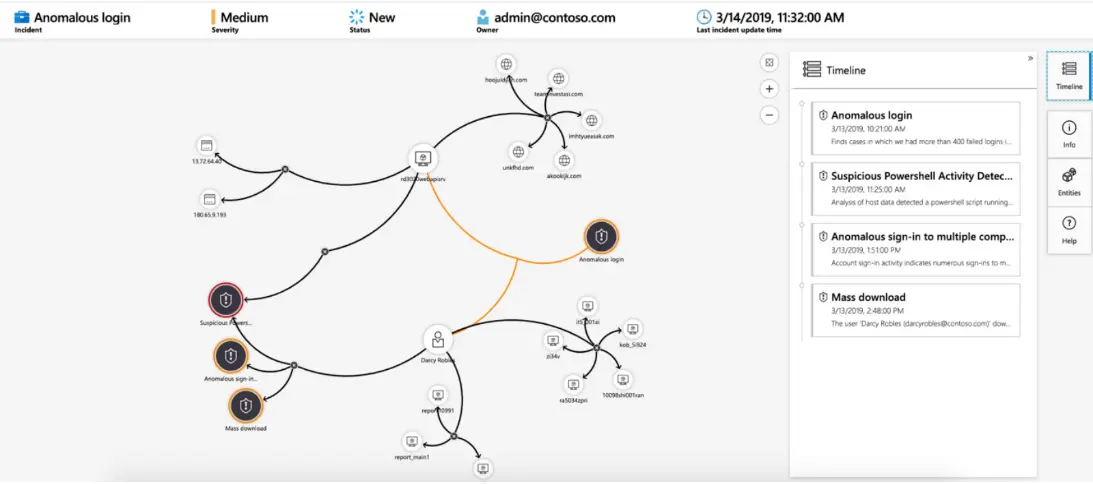

Instrumentele de investigare în profunzime ale lui Microsoft Sentinel permit înțelegerea domeniului investigat și identificarea rapidă a cauzelor principale a unei potențiale amenințări de securitate, fiind folosit graficul investigației, ce le permite analiștilor să pună întrebările potrivite pentru fiecare investigație. Graficul de investigație sprijină direct înțelegerea domeniului de aplicare și identificarea cauzei principale a unei potențiale amenințări de securitate prin corelarea datelor relevante cu orice entitate implicată și folosind contextul vizual din datele brute , descoperirea completă a domeniului de aplicare a investigației și pași de investigare încorporați.

Sursa Microsoft.com

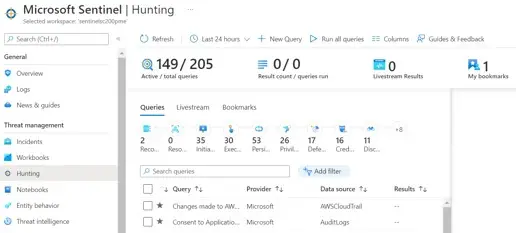

Instrumentele de căutare și interogare prin hunting din Microsoft Sentinel, sunt bazate pe frameworkul MITRE ATT&CK și permit căutarea proactivă a amenințărilor de securitate din sursele de date ale organizației, înainte de declanșarea unei alerte. Pe baza interogării de hunting ce oferă informații valoroase asupra posibilelor atacuri, se vor crea reguli de detectare personalizate bazate pe aceasta și să se scoată în evidență aceste informații ca alerte active. În timpul procesului de hunting se pot crea marcaje (bookmarks) pentru evenimente interesante, fiind posibilă revenirea ulterioară la acestea, partajarea și gruparea cu alte evenimente corelate pentru a crea un incident convingător pentru investigare.

Cu Microsoft Sentinel hunting, sunt oferite următoarele capabilități: interogări încorporate, limbaj de interogare puternic cu IntelliSense , creerea de bookmark-uri și utilizarea de notebook-uri pentru a automatiza investigațiile, interogarea datelor stocate și accesarea rapidă a unor legături către comunitate sau Microsoft Teams.

Microsoft Sentinel utilizează KQL (Kusto Query Language) ca limbaj de interogare a datelor de jurnal în spațiul de lucru Log Analytics, fereastra de interogare Logs permițînd executarea și salvarea de interogări, rularea celor salvate și creerea de noi reguli de alertare. Platforma de securitate oferă tabele pentru a stoca datele listelor accesibile interogărilor Kusto Query Language (KQL), unii dintre conectorii de date folosiți putând ingera direct alertele în acestea.

Listele de urmărire (Watchlist) din Microsoft Sentinel permit colectarea datelor din surse de date externe pentru corelarea cu evenimentele din mediul organizației, ce pot fi folosite în căutările, regulile de detectare, vânătoarea de amenințări și manualele de răspuns. Listele de urmărire sunt stocate în spațiul de lucru Microsoft Sentinel ca perechi nume-valoare și sunt stocate în cache pentru performanțe optime de interogare și latență scăzută.

În calitate de specialist de securitate poți primi indicatori de amenințare de la furnizorii de informații despre amenințări și de la echipa de hunting, ce includ adrese IP, domenii și fișiere hash care pot fi utilizate de multe componente din Microsoft Sentinel. Indicatorii de la furnizorii de informații despre amenințări sunt importați automat în spațiul de lucru folosind conectori și pot fi definiți sau utilizați pentru folosirea interogărilor KQL de detectare în planșa Threat Intelligence. Informațiile despre amenințări cibernetice (CTI) pot proveni din fluxuri de date open-source, comunități de partajare a informațiilor despre amenințări, fluxuri de informații plătite ca ANOMALII și investigații de securitate în cadrul organizațiilor.

Cel mai utilizat CTI în Microsoft Sentinel sunt datele indicatorului de amenințare, uneori numite Indicatori de compromis (IoC), ce asociază adrese URL, hash-uri de fișiere, adrese IP și alte date cu activități cunoscute de amenințări, cum ar fi phishing, rețele botnet sau malware.

Sursa Microsoft.com

Concluzionând, toate funcționalitățile amintite mai sus fac platforma Microsoft Sentinel ca o alegere inspirată pentru organizațiile ce doresc să folosească o soluție de securitate integrată în cloud, ce oferă capabilități avansate de soluție SIEM, SOAR și XDR (Extended Detection and Response).

- Pentru a consulta toată gama de cursuri Microsoft oferite de Bittnet Training, click aici.

- Pentru a consulta toată gama de cursuri din tehnologia cyber security oferite de Bittnet Training, click aici.

- Pentru a consulta toată gama de cursuri din tehnologia cloud oferite de Bittnet Training, click aici.