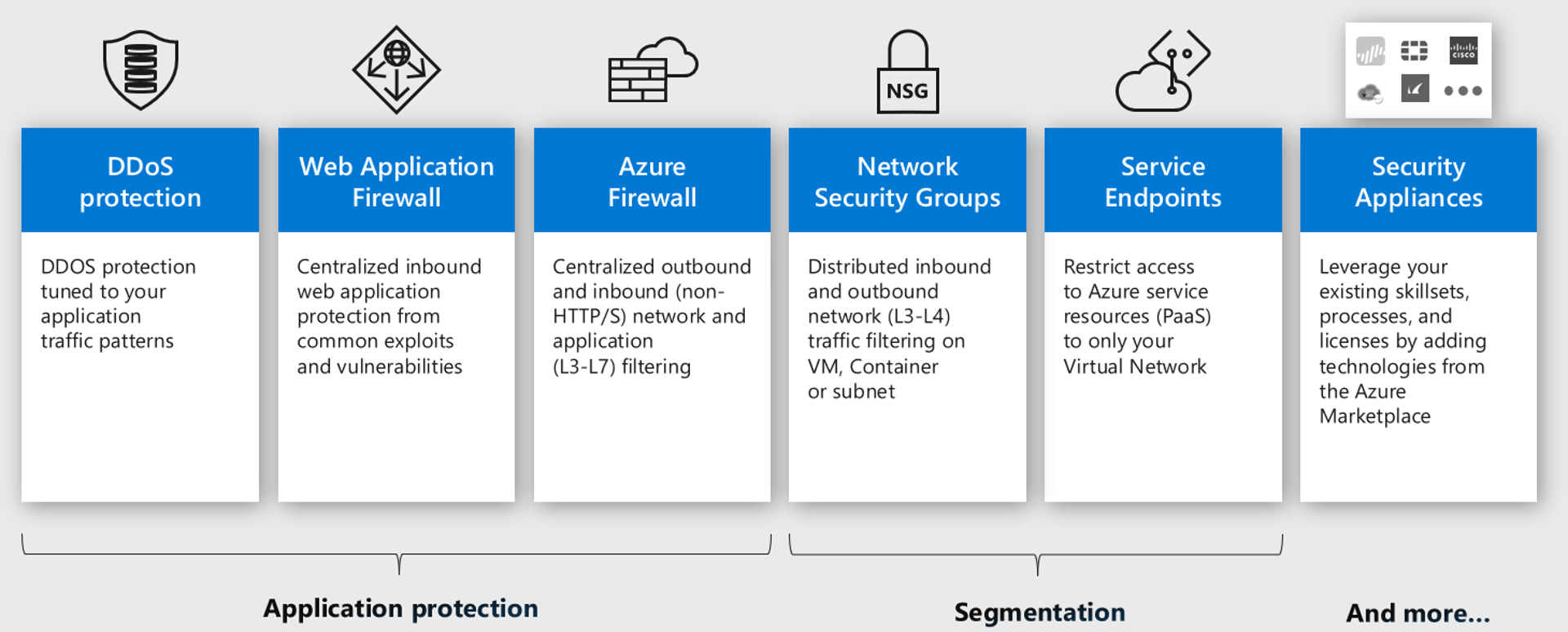

Portofoliul bogat al serviciilor de rețea din platforma Microsoft Azure acoperă întregul spectru de nevoi de conectare, protecție, monitorizare și livrare a serviciilor de cloud către organizații. Strict din punct de vedere al implementării securității la nivelul acestor servicii și prin intermediul lor în cadrul arhitecturilor ce stau la baza infrastructurii IT, recomandările de securitate Microsoft se focusează pe următoarele direcții:

- protecția mediului de rețea prinAzure Firewall

- protecția aplicațiilor prin Web Application Firewall

- protecția DdoS a rețelei

- utilizarea de balansare a încărcării

- segmentarea mediului de rețea prin folosirea tabelelor de rutare custom și a grupurilor de securitate în rețea (Network Security Group și Aplication Security Group)

- definirea punctelor de acces dedicate serviciilor (Service Endpoints)

La acestea se adaugă ecosistemul generos de apliance-uri de securitate găzduite de Azure Marketplace.

Portofoliul bogat al serviciilor de rețea din platforma Microsoft Azure acoperă întregul spectru de nevoi de conectare, protecție, monitorizare și livrare a serviciilor de cloud către organizații. Strict din punct de vedere al implementării securității la nivelul acestor servicii și prin intermediul lor în cadrul arhitecturilor ce stau la baza infrastructurii IT, recomandările de securitate Microsoft se focusează pe următoarele direcții:

- protecția mediului de rețea prinAzure Firewall

- protecția aplicațiilor prin Web Application Firewall

- protecția DdoS a rețelei

- utilizarea de balansare a încărcării

- segmentarea mediului de rețea prin folosirea tabelelor de rutare custom și a grupurilor de securitate în rețea (Network Security Group și Aplication Security Group)

- definirea punctelor de acces dedicate serviciilor (Service Endpoints)

La acestea se adaugă ecosistemul generos de apliance-uri de securitate găzduite de Azure Marketplace.

Ce este Software Defined Network?

Controlul tradițional al punctelor de acces prin puncte de interceptare folosit în mediile locale este completat de controlul grupurilor de resurse din cloud prin intermediul tehnologiilor amintite anterior și a soluțiilor Software defined Network (SDN).

Rețeaua definită de software oferă o modalitate configurare și gestionare centralizată a rețelelor și serviciilor de rețea, cum ar fi comutarea, rutarea și echilibrarea traficului de date în datacentere. Prin SDN se poate crea, securiza și conecta în mod dinamic rețeaua pentru a răspunde nevoilor de trafic ale aplicațiilor organizației.

Operarea rețelelor de datacentere la scară globală pentru serviciile de cloud Microsoft Azure și Microsoft 365 nu ar fi posibilă fără SDN, întrucât sunt efectuate în timp scurt , care efectuează eficient zeci de mii de modificări de rețea în fiecare zi, este posibilă numai datorită SDN-ului. Tehnologia SDN este disponibilă deopotrivă în datacenterele vendorului cât și în datacenterele Azure Stack HCI sau bazate pe Windows Server 2016-2022.

Cum funcționează aceste tehnologii?

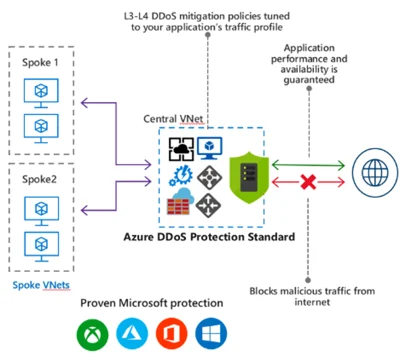

Azure DdoS (Distributed Denial of Service) este oferit de vendor în două tipuri de subscriție:

- una gratuită numită Basic ce asigură doar protecția L3/L4 împotriva atacurilor Denial of Service (monopolizează resursele serviciului targhetat), disponibilă în toate regiunile Azure

- una contra cost numită Standard care asigură protecție până la nivelul 7 al modelului OSI lucrând împreună cu Web Application Firewall, servicii de jurnalizare, alertare și telemetrie, toleranță la defecte garantată și răspuns rapid de suport.

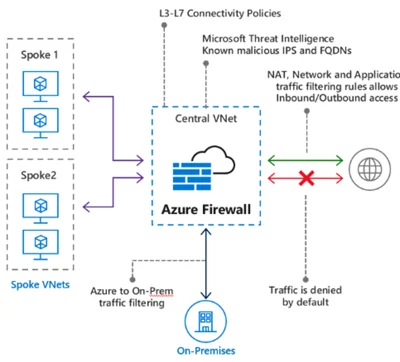

Azure Firewall

Este un statefull Firewall as a Service cloud nativ, capabil să gestioneze centralizat traficul extern și intern, să protejeze resursele din rețelele virtuale (Vnet) și să jurnalizeze evenimentele direct în storage account sau să le trimită către Log Analytics sau Event Hub.

Fiind proiectat să ofere scalabilitate automată și toleranță la defecte build-in, vine cu un număr mare de facilități:

- filtrarea traficului din rețea și de la aplicații

- centralizarea politicilor la niveld e Vnet sau subscripție Azure

- filtrare inbound, outbound, Spoke-Spoke sau hybrid connections (VPN li ExpressRoute)

- inteligență artificială pentru analiza rapidă a traficului provenit de la adrese și domenii IP cunoscute ca malițioase

- integrare cu soluția SIEm Microsoft Sentinel

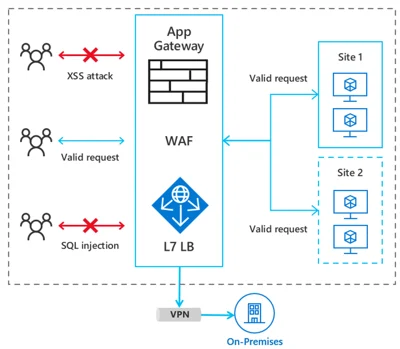

Web Application Firewall este dedicat protecției aplicațiilor împotriva atacurilor prin injectare SQL sau X-Site Scripting, blochează amenințările pe baza seturilor 3.0 sau 2.2.9 a regulilor definite în OWASP, este integrat cu Microsoft Defender for Cloud și permite monitorizarea în timp real prin integrarea cu Azure Monitor sau Log Analytics.

La fel ca Azure Firewall oferă scalabilitate și toleranță la defecte, oferă balansare la nivelul 7 OSI, host based round robin, session afinity și redirectare, precum și administrare centralizată SSL, SSL offload și politici SSL, fiind disponibil în configurații public, internal sau hybrid.

În cazul în care facilitățile amintite mai sus nu sunt conforme nevoilor organizației, Microsoft oferă în Azure Marketplace Network Virtual Appliance-uri (NVA) ce conțin templateuri pentru mașini virtuale cu Next Generation Firewall cu WAF/Proxy, alături de facilități extinse DDoS sau de load balancing.

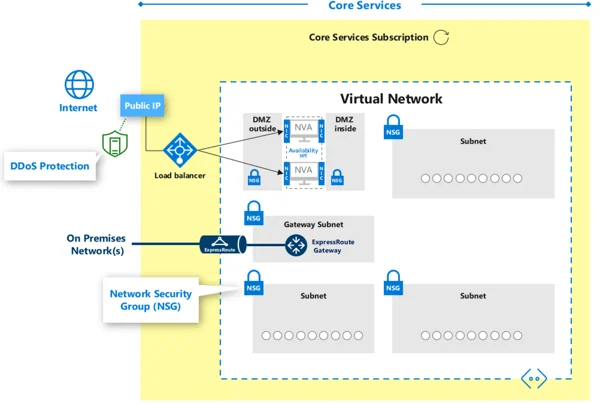

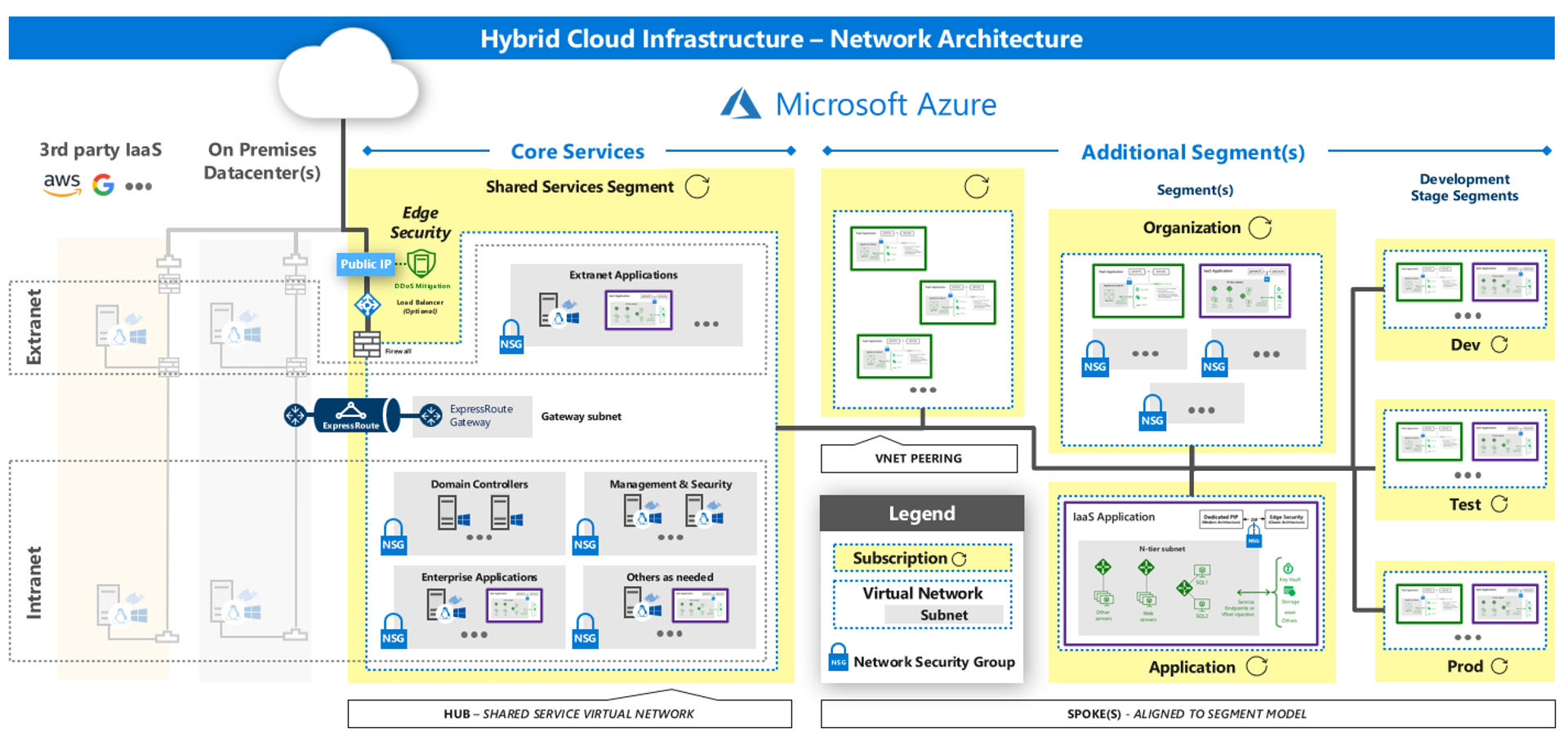

Punând alături toate serviciile amintite putem folosi ca reper arhitectura de referință Azure Network Security recomandată de vendor, ce adresează toate nevoile mediilor de rețea de cloud sau hibride într-o soluție omogenă și eficientă.

Cum se realizează monitorizarea în vederea obținerii unui nivel ridicat de vizibilitate a rețelei?

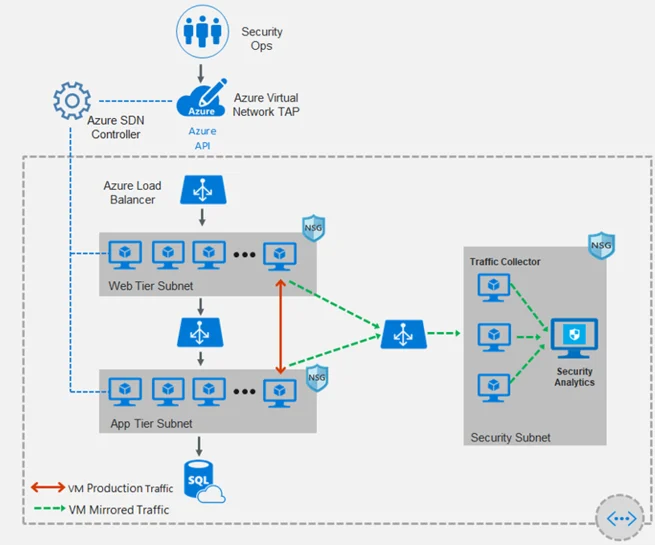

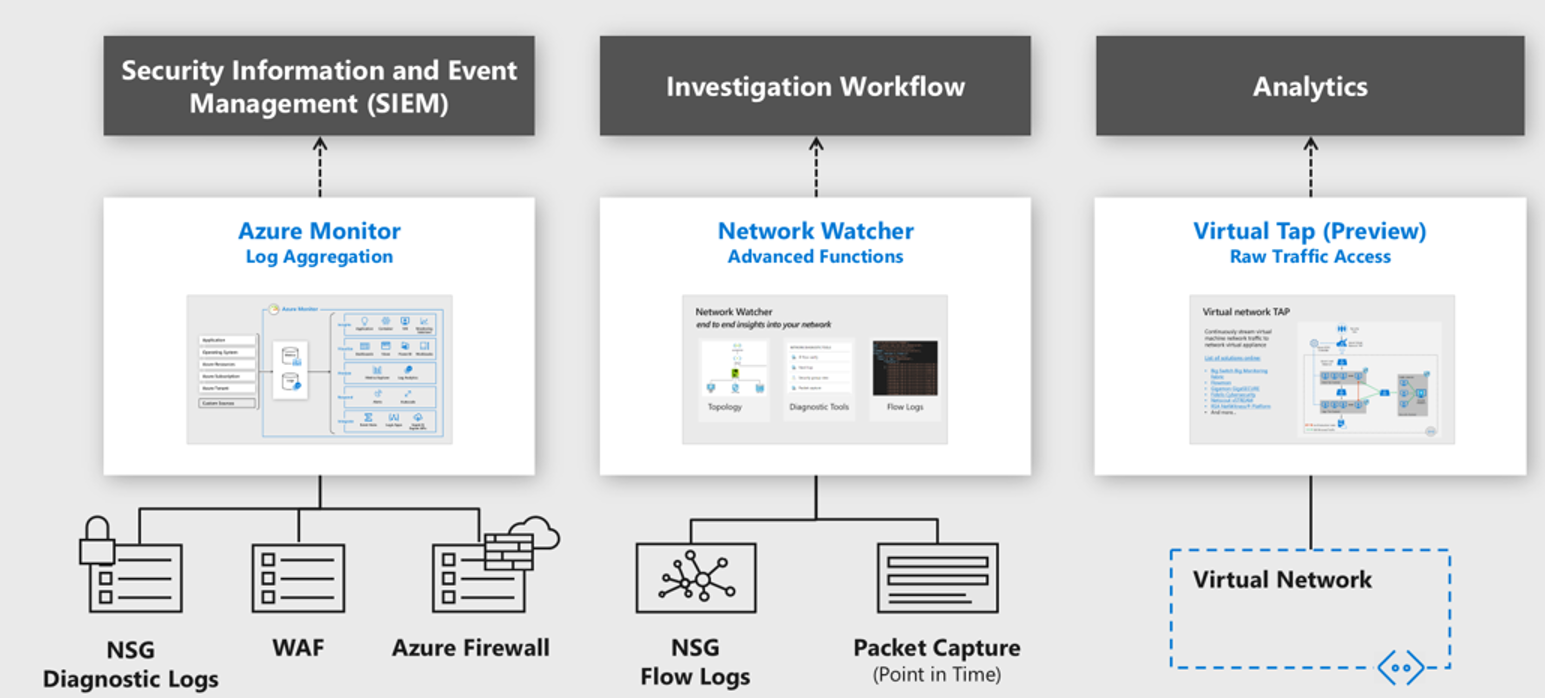

Pentru nevoile de captură de pachete sau auditare real time se pot folosi funcții avansate Azure sau Newtork Watcher ce permit investigarea fiecărei etape auditate, iar prin serviciul Virtual Tap se transmit aceste informații provenite din infrastructura de rețea către serviciile inteligente și de interpretare Azure Analitycs. Network Watcher este capabil să identifice topologia rețelei, pune la dispoziție o gama largă de unelte de diagnosticare și gestionează jurnalele asociate fluxurilor de date.

Care sunt opțiunile de access la serviciile din cloud?

O altă modalitate de asigurare a conectivițății clienților organizației la resursele din cloud, des întâlnită în mediile hibride este prin folosirea unor instanțe private dedicate accesibile exclusiv prin adrese IP private în subnet.

Pentru a se asigura vizibilitatea layerelor aplicațiilor ce sunt poziționate atât în mediul on-premises cât și în cloud avem la dispoziție Virtual Network Gateway ce poate fi configurat pentru VPN Site-to-Site, Point-to-Site sau Express Route.

Care sunt recomandările Microsoft pentru asigurarea securității corespunzătoare în rețea?

Mediile de rețea trebuie definite având în atenție implementarea tehnologiilor zero trust (validarea continuă a nivelului de securitate asumandu-ne existența unei breșe în orice moment), folosirea controalelor și practicilor implicite în platforma de cloud și a controalelor native oferite de vendor. Prin aceasta se asigură consistența mecanismelor de control și apărarea infrastructurii devine mai eficientă și mai ușor de operat prin integrarea mai multor mecanisme deja integrate în platformă.

O altă recomandare este de a decide strategia de conectare la Internet folosind Azure Native Controls (Azure Firewall, DdoS, WAF) sau Network Virtual Appliance-uri third party (Next generation Firewall), în acest scop Microsoft furnizând un volum mare de elemente arhitecturale comparative care să sprijine decizia.

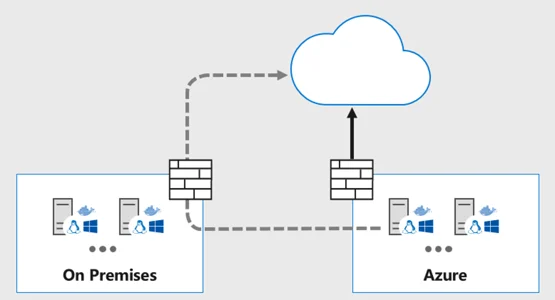

În mediile hibride trebuie să se decidă dacă tipul de conexiune aleasă (Express Route sau Site to Site VPN) afectează capacitatea firewall-ului, scalabilitatea, fiabilitatea și vizibilitatea traficului. Există două abordări numite Paradigma DMZ (traficul se oprește inaintea firewall-ului) și paradigma Network Extenssion (este recomandarea default, plecând de la ideea considerării Azure ca un datacenter al organizației).

Pentru a controla eficient traficul din rețea trebuie evitate reguli NSG care să permită traficul nerestricționat, să fie simplificată administrarea acestora prin folosirea de Application Security Group-uri și să se dimensioneze rețelele virtuale și subneturilor oferind posibilitatea de creștere flexibilă și evitând un efort de realocare intensivă a resurselor în acestea.

Prevenirea atacurilor DdoS devine puțin costisitoare prin opțiunile de protecție oferite de vendor, unele gratuite ca planul Basic altele specializate ca planul Standard de consum sau third party NVA.

Gestionarea rutării traficului pentru ieșirea și intrarea datelor în/din rețea se recomandă să se facă folosind rutarea directă către Internet bazându-ne pe securitatea de punctelor de acces oferită de vendor (beneficiază de scalare și elimină hopurile care nu sunt necesare.

Nu în ultimul rând, obținerea unei vizibilități avansate se realizează prin Azure Monitor sau platforme SIEM/Analytics către care sunt trimise jurnalele NSG, WAF și Azure Firewall, prin Network Watcher sau Virtual TAP

Autor: MARIAN PANDILICĂ

Senior Microsoft Certified Trainer

Microsoft Learning Consultant 2010-2024

Customer Learning Architect

Cloud Solution and Cybersecurity Architect