Vizualizări: 129

În primul rând, trebuie să identificăm de ce inovația tehnologică este un factor atât de important care stă la baza succesului și a longevității unei companii. Până în 2024, organizațiile vor fi forțate să accelereze planurile de transformare a afacerilor digitale pentru a se adapta la o lume post-COVID-19, care implică adoptarea accelerată a lucrului de la distanță și a punctelor de contact digitale.

Conform Gartner, aceste noi moduri de lucru conduc la trecerea către soluții bazate pe cloud, rețele comune de calitate corporativă și securitate persistentă. În prezent organizațiile nu-și mai pun la îndoială utilitatea tehnologiilor cloud, însă securitatea rămâne un motiv frecvent, invocat pentru a le evita sau a le privi cu reținere.

“În realitate, cloud-ul public poate fi suficient de sigur pentru majoritatea nevoilor de utilizare”, spune Steve Riley, analist director senior Gartner, continuând în argumentare astfel “Chiar și pentru cele mai reticente organizații, există acum tehnici precum calculul confidențial care pot aborda preocupările persistente.”

Cea mai bună strategie a organizațiilor este, deci, să acorde în primul rând prioritate utilizării instrumentelor native platformei de cloud și să aibe în vedere combinarea de soluții acolo unde este necesar, platforme și instrumente de administrare terțe, externalizare și soluții Do It Yourself.

Se așteaptă ca până în 2023, peste 80% dintre organizațiile de la nivel global să implementeze securitatea ca serviciu, deoarece modernizarea sistemelor IT s-a accelerat de când a început COVID-19. Cu multe elemente de infrastructură IT în afara perimetrelor tradiționale ale organizației, liderii și specialiștii IT sunt obligați să regândească securitatea. Chief Information Security Officer (CISO) și managerii echipelor de securitate IT pot accelera tranziția afacerii către controalele de securitate cibernetică furnizate în cloud, independente de locație.

Cele mai importante tendințe pentru securitatea cibernetică includ:

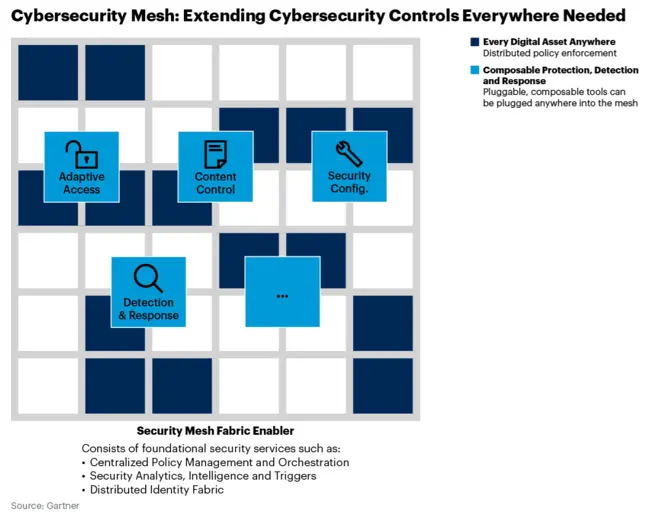

Cybersecurity mesh (Plasă de securitate cibernetică): este o abordare modernă de securitate care constă în implementarea controalelor acolo unde este cea mai mare nevoie, într-o manieră scalabilă, flexibilă și rezistentă. Spre deosebire de alte instrumente de securitate ce rulează într-un mediu dedicat, o plasă de securitate cibernetică permite instrumentelor să interoperaze oferind elemente de bază ale serviciilor de securitate (tehnologii de identitate distribuită, analize de securitate, inteligență artificilă, automatizare pe baza unor declanșatori, gestionarea și orchestrarea centralizată a politicilor).

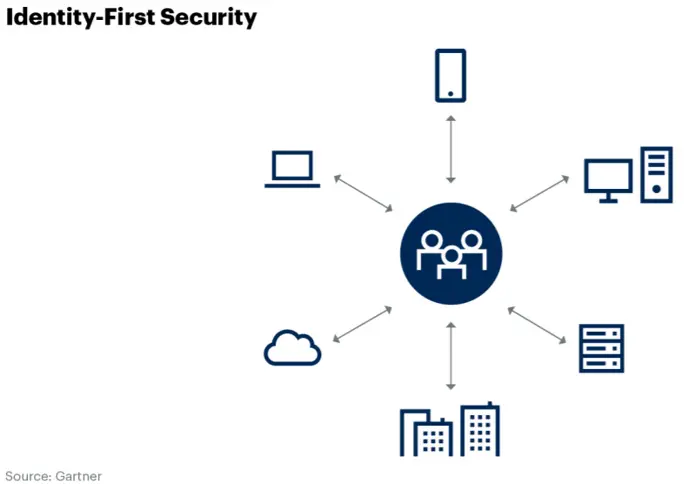

Securitatea implementată în jurul platformei de identity: “Identity as the new perimeter” Identitatea ca nou perimetru de securitate necesită o schimbare majoră a priorităților de securitate față de gândirea tradițională din infrastructurile de rețea tradiționale. Securitatea Identity-first pune platforma de identitate în centrul designului de securitate, așa cum este afișat în reprezentarea mai jos.

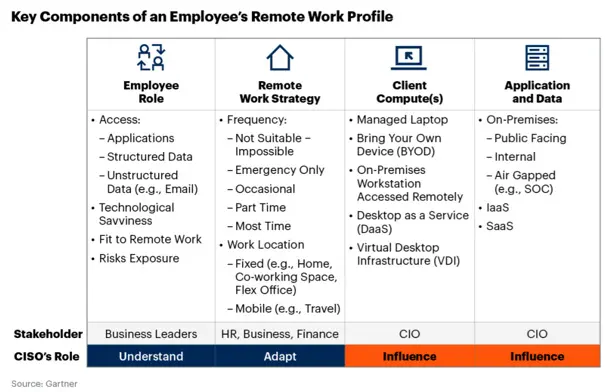

Asistența de securitate pentru lucrul la distanță: Conform Sondajul Gartner 2021 în medie, 64% dintre angajați sunt capabili să lucreze de acasă și, de fapt, două cincimi lucrează de acasă și majoritatea organizațiilor intenționează să treacă cel puțin parțial, angajații la munca permanentă de la distanță după pandemie. Pentru multe organizații, această migrare necesită o repornire totală a politicilor și instrumentelor potrivite scopului de a securiza spațiul modern de lucru la distanță. Trebuie să creeze studii de caz care să definească cine este utilizatorul, ce fel de dispozitiv folosește și cui îi aparține acesta, dar și să identifice ce aplicații și conținut de date au nevoie de acces și unde sunt acestea localizate.

Consiliul Director Cyber-Savvy: Incidentele de securitate cibernetică reprezintă potențiale pierderi de afaceri care trebuie tratate cu aceeași vigilență ca și perturbarea afacerii și a pierdererii profitului. Într-o lume digitală conectată, un incident sau o încălcare a securității la un departament sau o organizație se poate răspândi în lanțurile de aprovizionare și chiar în sectoarele industriale și poate duce la daune structurale majore pentru o întreagă națiune.

Un consiliu expert în domeniul cibernetic poate motiva întregul lanț din cadrul unei organizații să vadă securitatea cibernetică ca fiind responsabilitatea tuturor și oferă o viziune pe care toată lumea să o urmeze.

Această viziune ar trebui să se bazeze pe următorii piloni:

- Strategia de securitate cibernetică. O viziune strategică și un plan tactic și operațional pot proteja în proactiv activele corporative și se pot adapta la amenințările cibernetice emergente și la cerințele de reglementare în evoluție.

- Revizuirea politicilor și practicilor corporative de securitate cibernetică, precum și a rolurilor și responsabilităților, împreună cu revizuirea bugetului alocat pentru securitate cibernetică și confidențialitate.

- Conducere prin implicare directă: Politicile de securitate cibernetică trebuie să fie aplicate și susținute de conducerea companiei, care ar trebui să aibă capacitatea de a comunica un plan la nivel de întreprindere pentru a gestiona riscul cibernetic, implicând toți angajații.

- Continuitatea afacerii. Consiliul ar trebui să supravegheze dezvoltarea unui plan cuprinzător de răspuns la incident care va asigura reziliența și continuitatea afacerii chiar și în timpul unui atac cibernetic. Planul ar trebui să fie înțeles și realizat pe scară largă.

- Monitorizare și evaluare continuă. Consiliul de administrație ar trebui să monitorizeze și să revizuiască periodic controalele și capabilitățile de securitate cibernetică ale organizației, ajustându-se la noile vulnerabilități și amenințări externe.

- Conștientizarea securității cibernetice. Consiliul ar trebui să se asigure implemantarea în compania a unui program cuprinzător de educație în domeniul securității cibernetice, care să promoveze o cultură în care toți angajații își asumă responsabilitatea pentru securitatea cibernetică.

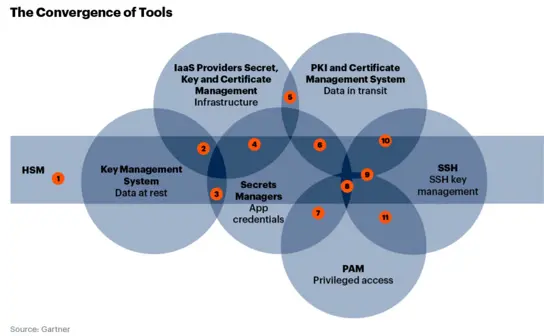

Consolidarea furnizorilor de securitate: Numărul mare de produse de securitate utilizate de organizații crește complexitatea și bugetele alocate. Acest lucru ridică nivelul de complexitate a operațiunilor de securitate și duce la necesitatea de a crește numărul de angajați. Pentru a simplifica operațiunile și a reduce costurile totale, organizațiile doresc consolidarea furnizorilor. Studiul din 2020 realizat de Gartner privind eficiența echipelor CISO arată că 78% din acestea au 16 sau mai multe unelte în portofoliul vendorilor cybersecurity și 12% chiar mai mult de 46 de astfel de unelte.

Calcul de îmbunătățire a confidențialității: Calculul pentru îmbunătățirea confidențialității (PEC) implică tehnologii emergente care protejează datele în timp ce acestea sunt folosite pentru a permite procesarea securizată a datelor, partajarea, transferurile transfrontaliere și analize chiar și în mediile nesigure. Există diverse tehnici de calcul individuale care îmbunătățesc confidențialitatea, dar în general pot fi aplicat pe trei niveluri diferite:

- Nivel de date — Include transformări pentru a ascunde valorile individuale ale datelor, cum ar fi criptarea sau sintetizarea datelor și controale active cum ar fi confidențialitatea diferențială.

- Software — Sisteme software care combină transformarea datelor cu software specializat, cum ar fi Secure Multiparty Computing (SMPC).

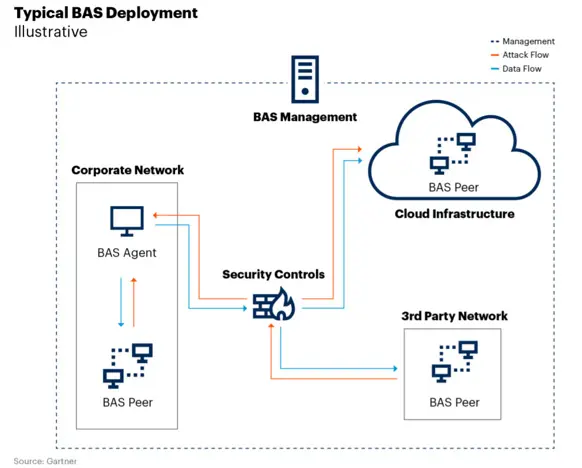

- Hardware — Medii de execuție de încredere și sisteme hardware securizate, care implementează mecanisme de securitate în hardware.Simulare de încălcare și atac: Instrumentele de simulare a încălcării și atacurilor (Breach and attack simulation – BAS) oferă o apărare corectă prin evaluări continue, adresând vizibilitatea limitată determinată de punctajele evaluărilor anuale și testele de penetrare. În prezent, a fi pregătit adecvat pentru încălcări ale securității, crește odată cu evoluția constantă a naturii atacurilor de securitate cibernetică ce devin tot mai dăunătoare. Specialiștii caută o modalitate ușoară, repetabilă de a testa eficacitatea sistemelor lor defensive împotriva instrumentelor atacatorilor pentru a câștiga încredere că au apărările potrivite și configurate corect.Oferta de instrumente BAS conține testarea și validarea continuă a controalelor de securitate, utilizând o serie de instrumente automate care simulează tehnici de atac și tipuri de atac comune, cum ar fi cele din cadrul MITRE ATT&CK. Acest lucru permite conștientizarea permanentă a situației existente, ceea ce ajută la identificarea și rezolvarea proactivă a lacunelor în pozițiile de securitate. Testarea BAS poate fi aliniată cu implementarea și upgrade-urile la sisteme cheie, aplicații personalizate sau o nouă infrastructură pentru a crește încrederea în controalele și arhitectura de securitate. O implementare a unei soluții BAS este ilustrată mai jos:

Administrarea identității mașinilor (machine ID management): a devenit critică întrucât entitățile non-umane sunt acum vârful de lance al transformării digitale. La nivel de întreprindere este necesară o strategie de management al identității mașinilor, pe măsură ce afacerile digitale continuă să crească în toate industriile și ținând cont de creșterea nevoii de securitate și a încrederii identității digitale. Mașinile și sarcinile de lucru sunt utilizate într-un ritm crescut din cauza creșterii afacerilor digitale și migrării către transformarea digitală.

Managementul ID-ului mașinii gestionează și asigură încrederea în identitatea unei mașini care interacționează cu alte entități, cum ar fi dispozitivele, aplicațiile, serviciile cloud sau gateway-uri. Furnizorii de tehnologie încep să construiască instrumente care îi ajută pe clienți să gestioneze identitățile mașinilor în medii hibride și multicloud. Acești furnizori oferă acum instrumente cu care se scalează și funcționează cu mediile de cloud moderne.

Ca să rezumăm ideea principală a acestui articol și luând în considerare și referințele menționate de Studiile Gartner, putem spune că ies în evidență următoarele realități și predicții față de evoluția tehnologiilor de cloud:

- Până în 2025, 90% dintre organizațiile care nu reușesc să controleze utilizarea în siguranță a cloudului public vor partaja în mod necorespunzător date sensibile.

- Strategiile ce guvernează tehnologiile cloud sunt de obicei în urma vitezei de adopție a cloudului. Acest lucru expune cantități mari de date ale majorității organizațiilor ce folosesc cloud-ul public necontrolat și au cunoștințe corespunzătoare, creând o expunere reală la riscuri.

- Până în 2024, majoritatea întreprinderilor vor continua să identifice cât mai adecvat riscurile de securitate în cloud. Supraestimarea riscurilor cloud poate duce la oportunități ratate. Cu toate acestea, în timp ce companiile au avut tendința să supraestimeze riscul securității în cloud în trecut, a existat o schimbare recentă – multe organizații subestimează acum riscurile cloud. Acest lucru se poate dovedi la fel de dăunător, dacă nu mai mult, decât o supraestimare a riscului. O strategie de management al riscului bine concepută, aliniată cu strategia globală de cloud, poate ajuta organizațiile să determine unde are sens utilizarea cloudului public și ce acțiuni pot fi luate pentru a reduce expunerea la risc.

- Până în 2025, 99% dintre breșele de securitate în cloud vor fi din vina clientului. CIO pot combate acest lucru prin implementarea și aplicarea politicilor privind proprietatea cloud, responsabilitatea și acceptarea riscurilor. De asemenea, ar trebui să se asigure că urmează o abordare a ciclului de viață a guvernanței în cloud și pun în aplicare planuri de management și monitorizare centralizate pentru a acoperi complexitatea inerentă a utilizării multicloud.

Autor: MARIAN PANDILICĂ

Senior Microsoft Certified Trainer

Microsoft Learning Consultant 2010-2024

Customer Learning Architect

Cloud Solution and Cybersecurity Architect

- Pentru a consulta toată gama de cursuri din tehnologia Cyber Security oferite de Bittnet Training, click aici.

- Pentru a consulta toată gama de cursuri din tehnologia Cloud oferite de Bittnet Training, click aici.