Vizualizări: 2,425

Ce este un atac cibernetic?

Un atac cibernetic se referă la o acțiune concepută pentru a viza un computer sau orice element al unui sistem informatic computerizat pentru a schimba, distruge sau fura date, precum și pentru a exploata sau a dăuna unei rețele. Atacurile cibernetice sunt în creștere, astfel că digitalizarea afacerilor care a devenit din ce în ce mai populară în ultimii ani și din acest motiv.

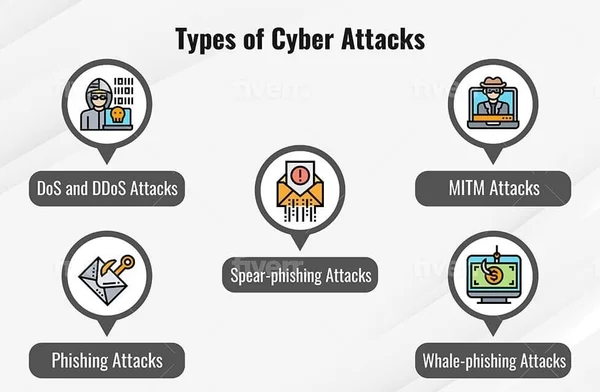

Deși există zeci de tipuri diferite de atacuri, lista atacurilor cibernetice include cele mai comune 20 de exemple.

Top 20 cele mai frecvente tipuri de atacuri de securitate cibernetică

Atacurile DoS și DDoS

Un atac de refuzare a serviciului (DoS) este conceput pentru a copleși resursele unui sistem până la punctul în care acesta nu poate răspunde la cererile de servicii legitime. Un atac de refuz de serviciu distribuit (DDoS) este similar prin faptul că urmărește, de asemenea, să epuizeze resursele unui sistem. Un atac DDoS este inițiat de o gamă largă de mașini gazdă infectate cu malware controlate de atacator. Acestea sunt denumite atacuri „de refuzare a serviciului”, deoarece site-ul victimei nu poate oferi servicii celor care doresc să îl acceseze. Acest tip de hacking este foarte des utilizat.

Cu un atac DoS, site-ul țintă este inundat de solicitări nelegitime, astfel că site-ul trebuie să răspundă la fiecare solicitare, resursele sale sunt consumate de toate răspunsurile. Acest lucru face imposibil ca site-ul să deservească utilizatorii așa cum o face în mod normal și adesea duce la închiderea completă a site-ului.

Atacurile DoS și DDoS sunt diferite de alte tipuri de atacuri cibernetice care permit hackerului fie să obțină acces la un sistem, fie să mărească accesul pe care îl au în prezent. Cu aceste tipuri de atacuri, atacatorul beneficiază direct de eforturile lor. Pe de altă parte, cu atacurile de rețea DoS și DDoS, obiectivul este pur și simplu de a întrerupe eficiența serviciului țintă.

Un atac DoS poate fi folosit și pentru a crea vulnerabilitate pentru un alt tip de atac. Cu un atac DoS sau DDoS de succes, sistemul trebuie adesea să se deconecteze, ceea ce îl poate lăsa vulnerabil la alte tipuri de atacuri. O modalitate obișnuită de a preveni atacurile DoS este utilizarea unui firewall care detectează dacă solicitările trimise către site-ul dvs. sunt legitime. Solicitările de impostor pot fi apoi renunțate, permițând traficului normal să circule fără întrerupere.

Atacurile MITM

Tipurile de atacuri cibernetice „man-in-the-middle” (MITM) se referă la încălcări ale securității cibernetice care fac posibil ca un atacator să asculte cu urechea datelor trimise înainte și înapoi între două persoane, rețele sau computere. Se numește atac „om la mijloc” deoarece atacatorul se poziționează la „mijloc” sau între cele două părți care încearcă să comunice. De fapt, atacatorul spionează interacțiunea dintre cele două părți.

Într-un atac cibernetic MITM cele două părți implicate simt că comunică așa cum fac de obicei. Ceea ce nu știu este că persoana care trimite efectiv mesajul modifică sau accesează mesajul în mod ilicit înainte ca acesta să ajungă la destinație. Unele modalități de a vă proteja pe dumneavoastră și organizația dumneavoastră de atacurile MITM sunt prin utilizarea criptării puternice pe punctele de acces sau prin utilizarea unei rețele private virtuale (VPN).

Atacurile de whale-phishing

Un atac whale-phishing este numit așa deoarece poartă după peștii mari” sau „balenele” unei organizații, care includ de obicei pe cei din C-suite sau pe alții responsabili de organizație.

Dacă o „balenă” vizată descarcă ransomware, este mai probabil să plătească răscumpărarea pentru a preveni știrile despre atacul de succes și să le afecteze reputația sau cea a organizației

Atacurile spear-phishing

Spear phishing se referă la un anumit tip de atac de phishing țintit. Atacatorul își face timp să cerceteze țintele vizate și apoi să scrie mesaje pe care ținta este probabil să le găsească relevante personal. Aceste tipuri de atacuri sunt numite în mod adecvat phishing „suliță” din cauza modului în care atacatorul se concentrează asupra unei ținte specifice. Mesajul va părea legitim, motiv pentru care poate fi dificil de observat un atac de tip spear-phishing.

Adesea, un atac de tip spear-phishing folosește falsificarea e-mailului, unde informațiile din interiorul porțiunii „De la” a e-mailului sunt falsificate, făcând să pară că e-mailul provine de la un alt expeditor. Acesta poate fi cineva în care ținta are încredere, cum ar fi o persoană din rețeaua socială, un prieten apropiat sau un partener de afaceri. Atacatorii pot folosi și clonarea site-ului web pentru a face comunicarea să pară legitimă. Cu clonarea site-ului web, atacatorul copiază un site web legitim pentru a linişti victima într-un sentiment de confort.

Ransomware

Cu ransomware , sistemul victimei este ținut ostatic până când ei acceptă să plătească o răscumpărare atacatorului. După ce plata a fost trimisă, atacatorul oferă instrucțiuni cu privire la modul în care ținta poate recâștiga controlul asupra computerului său. Numele „ransomware” este adecvat deoarece malware-ul solicită o răscumpărare de la victimă.

Într-un atac ransomware, ținta descarcă ransomware, fie de pe un site web, fie dintr-un atașament de e-mail. Malware-ul este scris pentru a exploata vulnerabilități care nu au fost abordate nici de producătorul sistemului, nici de echipa IT. Apoi, ransomware-ul criptează stația de lucru a țintei. Uneori, ransomware-ul poate fi folosit pentru a ataca mai multe părți prin interzicerea accesului fie la mai multe computere, fie la un server central esențial pentru operațiunile de afaceri.

Afectarea mai multor computere se realizează adesea prin inițierea captivării sistemelor până la câteva zile sau chiar săptămâni după penetrarea inițială a malware-ului. Malware-ul poate trimite fișiere AUTORUN care merg de la un sistem la altul prin intermediul rețelei interne sau al unităților USB (Universal Serial Bus) care se conectează la mai multe computere. Apoi, când atacatorul inițiază criptarea, aceasta funcționează simultan pe toate sistemele infectate.

În unele cazuri, autorii de ransomware proiectează codul pentru a evita software-ul antivirus tradițional. Prin urmare, este important ca utilizatorii să rămână vigilenți în ceea ce privește site-urile pe care le vizitează și pe ce linkuri fac clic. De asemenea, puteți preveni multe atacuri ransomware utilizând un firewall de generație următoare (NGFW) care poate efectua inspecții profunde ale pachetelor de date folosind inteligența artificială (AI) care caută caracteristicile ransomware.

Atac cu parolă

Parolele sunt instrumentul de verificare a accesului preferat de majoritatea oamenilor, așa că descoperirea parolei unei ținte este o propunere atractivă pentru un hacker. Acest lucru se poate face folosind câteva metode diferite. Adesea, oamenii păstrează copii ale parolelor lor pe bucăți de hârtie sau note lipicioase în jurul sau pe birourile lor. Un atacator poate fie să găsească singur parola, fie să plătească pe cineva din interior pentru a o obține.

Un atacator poate încerca, de asemenea, să intercepteze transmisiile de rețea pentru a prelua parole necriptate de rețea. Ei pot folosi, de asemenea, ingineria socială, care convinge ținta să introducă parola pentru a rezolva o problemă aparent „importantă”. În alte cazuri, atacatorul poate ghici pur și simplu parola utilizatorului, mai ales dacă utilizează o parolă implicită sau una ușor de reținut, cum ar fi „1234567”.

Atacatorii folosesc adesea metode de forță brută pentru a ghici parolele. Un hack de parole cu forță brută folosește informații de bază despre individ sau despre titlul postului pentru a încerca să-i ghicească parola. De exemplu, numele lor, data nașterii, aniversarea sau alte detalii personale, dar ușor de descoperit, pot fi folosite în diferite combinații pentru a le descifra parola. Informațiile pe care utilizatorii le pun pe rețelele de socializare pot fi, de asemenea, valorificate într-un hack de parole cu forță brută. Ceea ce face individul pentru distracție, hobby-uri specifice, numele animalelor de companie sau numele copiilor sunt uneori folosite pentru a forma parole, făcându-le relativ ușor de ghicit pentru atacatorii cu forță brută.

Un hacker poate folosi, de asemenea, un atac de dicționar pentru a afla parola unui utilizator. Un atac de dicționar este o tehnică care utilizează cuvinte și expresii obișnuite, cum ar fi cele enumerate într-un dicționar, pentru a încerca să ghicească parola țintei.

O metodă eficientă de prevenire a atacurilor cu forța brută și a parolelor de dicționar este configurarea unei politici de blocare. Acest lucru blochează automat accesul la dispozitive, site-uri web sau aplicații după un anumit număr de încercări eșuate. Cu o politică de blocare, atacatorul are doar câteva încercări înainte de a fi interzis accesul. Dacă aveți deja o politică de blocare în vigoare și descoperiți că contul dvs. a fost blocat din cauza prea multor încercări de conectare, este înțelept să vă schimbați parola.

Dacă un atacator folosește în mod sistematic un atac de forță brută sau de dicționar pentru a-ți ghici parola, este posibil să ia notă de parolele care nu au funcționat. De exemplu, dacă parola dvs. este numele dvs. de familie urmat de anul dvs. de naștere și hackerul încearcă să pună anul nașterii înaintea numelui dvs. de familie la ultima încercare, s-ar putea să o facă corect la următoarea încercare.

Atacul cu injecție SQL

Injectarea Structured Query Language (SQL) este o metodă comună de a profita de site-urile web care depind de baze de date pentru a-și servi utilizatorii. Clienții sunt computere care obțin informații de la servere, iar un atac SQL utilizează o interogare SQL trimisă de la client la o bază de date de pe server. Comanda este inserată, sau „injectată”, într-un plan de date în loc de altceva care merge în mod normal acolo, cum ar fi o parolă sau autentificare. Serverul care deține baza de date rulează apoi comanda și sistemul este pătruns.

Dacă o injecție SQL reușește, se pot întâmpla mai multe lucruri, inclusiv eliberarea de date sensibile sau modificarea sau ștergerea datelor importante.

Pentru a vă proteja de un atac de injecție SQL, profitați de modelul cel mai puțin privilegiat. Cu arhitectura cel mai puțin privilegiată, doar cei care au nevoie să acceseze bazele de date cheie au voie să intre.

De exemplu, CEO-ul poate fi împiedicat să acceseze zone ale rețelei chiar dacă are dreptul să știe ce se află în interior. Aplicarea unei politici cu cele mai puțin privilegiate îi poate împiedica nu doar pe actorii răi să acceseze zone sensibile, ci și pe cei care au intenții bune, dar care își lasă accidental acreditările de conectare vulnerabile în fața atacatorilor sau își lasă stațiile de lucru să funcționeze departe de computerele lor.

Interpretare URL

Prin interpretarea URL, atacatorii modifică și fabrică anumite adrese URL și le folosesc pentru a obține acces la datele personale și profesionale ale țintei. Acest tip de atac este denumit și intoxicație URL.

Pentru a executa un atac de interpretare a URL-ului, un hacker poate ghici adrese URL pe care le pot folosi pentru a obține privilegii de administrator asupra unui site sau pentru a accesa back-end-ul site-ului pentru a intra în contul unui utilizator.

De exemplu, dacă un hacker încearcă să intre în secțiunea de administrare a unui site numit GetYourKnowledgeOn.com, poate introduce http://getyourknowledgeon.com/admin, iar acest lucru îl va aduce la o pagină de conectare a administratorului. În unele cazuri, numele de utilizator și parola admin pot fi implicite „admin” și „admin” sau foarte ușor de ghicit.

Este posibil ca un atacator să fi descoperit deja parola administratorului sau să fi restrâns-o la câteva posibilități. Atacatorul încearcă apoi pe fiecare, obține acces și poate manipula, fura sau șterge datele după bunul plac.

Pentru a preveni reușita atacurilor de interpretare a adreselor URL, utilizați metode de autentificare sigure pentru orice zonă sensibilă a site-ului dvs. Acest lucru poate necesita autentificare multifactor (MFA) sau parole securizate care constau din caractere aparent aleatorii.

Spoofing DNS

Cu falsificarea DNS (Domain Name System), un hacker modifică înregistrările DNS pentru a trimite trafic către un site web fals sau „falsificat”. Odată ajunsă pe site-ul fraudulos, victima poate introduce informații sensibile care pot fi folosite sau vândute de hacker. De asemenea, hackerul poate construi un site de proastă calitate, cu conținut derogatoriu sau inflamator, pentru a face o companie concurentă să arate rău.

Într-un atac de falsificare DNS, atacatorul profită de faptul că utilizatorul consideră că site-ul pe care îl vizitează este legitim. Acest lucru oferă atacatorului posibilitatea de a comite infracțiuni în numele unei companii nevinovate, cel puțin din perspectiva vizitatorului.

Pentru a preveni falsificarea DNS, asigurați-vă că serverele DNS sunt actualizate. Atacatorii urmăresc să exploateze vulnerabilitățile din serverele DNS, iar cele mai recente versiuni de software conțin adesea remedieri care închid vulnerabilitățile cunoscute.

Deturnarea sesiunii

Deturnarea sesiunii este unul dintre multiplele tipuri de atacuri MITM. Atacatorul preia o sesiune între un client și server. Computerul utilizat în atac își înlocuiește adresa IP (Internet Protocol) cu cea a computerului client, iar serverul continuă sesiunea fără a bănui că comunică cu atacatorul în loc de client.

Acest tip de atac este eficient deoarece serverul folosește adresa IP a clientului pentru a-și verifica identitatea, astfel că dacă adresa IP a atacatorului este introdusă la jumătatea sesiunii, este posibil ca serverul să nu suspecteze o încălcare, deoarece este deja angajat într-o conexiune de încredere.

Pentru a preveni deturnarea sesiunii, utilizați un VPN pentru a accesa servere critice pentru afaceri. În acest fel, toată comunicarea este criptată, iar un atacator nu poate obține acces la tunelul securizat creat de VPN.

Atacul de forță brută

Un atac cu forță brută își ia numele de la metodologia „brutish” sau simplă folosită de atac. Atacatorul încearcă pur și simplu să ghicească acreditările de conectare ale unei persoane cu acces la sistemul țintă.

Deși acest lucru poate suna consumator de timp și dificil, atacatorii folosesc adesea roboți pentru a sparge acreditările. Atacatorul oferă botului o listă de acreditări despre care consideră că îi pot oferi acces la zona securizată. Botul încearcă apoi pe fiecare în timp ce atacatorul stă pe spate și așteaptă.

Pentru a preveni atacurile cu forță brută, aplicați politici de blocare ca parte a arhitecturii dvs. de securitate de autorizare. După un anumit număr de încercări, utilizatorul care încearcă să introducă acreditările este blocat. Acest lucru implică de obicei „înghețarea” contului, astfel încât, chiar dacă altcineva încearcă de pe un dispozitiv diferit cu o adresă IP diferită, nu poate ocoli blocarea.

De asemenea, este înțelept să folosiți parole aleatorii fără cuvinte, date sau secvențe de numere obișnuite în ele. Acest lucru este eficient deoarece, de exemplu, chiar dacă un atacator folosește software pentru a încerca să ghicească o parolă de 10 cifre, va fi nevoie de mulți ani de încercări non-stop pentru a o obține corect.

Atacuri web

Atacurile web se referă la amenințări care vizează vulnerabilități în aplicațiile bazate pe web. De fiecare dată când introduceți informații într-o aplicație web, inițiați o comandă care generează un răspuns. De exemplu, dacă trimiteți bani cuiva utilizând o aplicație bancară online, datele pe care le introduceți indică aplicației să intre în contul dvs., să scoată bani și să-i trimită în contul altcuiva

Unele atacuri web obișnuite includ injecția SQL și cross-site scripting (XSS), care vor fi discutate mai târziu în acest articol. Hackerii folosesc, de asemenea, atacuri de falsificare a cererilor între site-uri (CSRF) și manipularea parametrilor. Într-un atac CSRF, victima este păcălită să efectueze o acțiune care aduce beneficii atacatorului.

Modificarea parametrilor implică ajustarea parametrilor pe care programatorii îi implementează ca măsuri de securitate menite să protejeze anumite operațiuni. Execuția operației depinde de ceea ce este introdus în parametru.

Pentru a evita atacurile web, inspectați aplicațiile dvs. web pentru a verifica și a remedia vulnerabilitățile. O modalitate de a remedia vulnerabilitățile fără a afecta performanța aplicației web este utilizarea token-urilor anti-CSRF. Un token este schimbat între browserul utilizatorului și aplicația web. Înainte ca o comandă să fie executată, validitatea jetonului este verificată. Dacă se verifică, comanda trece – dacă nu, este blocată.

Amenințări interne

Uneori, cei mai periculoși actori provin din interiorul unei organizații. Oamenii de la ușile unei companii reprezintă un pericol special, deoarece de obicei au acces la o varietate de sisteme și, în unele cazuri, privilegii de administrator care le permit să facă modificări critice la sistem sau la politicile sale de securitate.

În plus, oamenii din cadrul organizației au adesea o înțelegere aprofundată a arhitecturii sale de securitate cibernetică, precum și a modului în care afacerea reacționează la amenințări. Aceste cunoștințe pot fi folosite pentru a obține acces la zone restricționate, pentru a face modificări la setările de securitate sau pentru a deduce cel mai bun timp posibil pentru a efectua un atac.

Una dintre cele mai bune modalități de a preveni amenințările interne în organizații este de a limita accesul angajaților la sistemele sensibile doar la cei care au nevoie de ele pentru a-și îndeplini sarcinile. De asemenea, pentru cei puțini selectați care au nevoie de acces, utilizați MFA, care le va cere să folosească cel puțin un lucru pe care îl cunosc împreună cu un element fizic pe care trebuie să aibă acces la un sistem sensibil. De exemplu, utilizatorul poate fi nevoit să introducă o parolă și să introducă un dispozitiv USB. În alte configurații, un număr de acces este generat pe un dispozitiv portabil la care utilizatorul trebuie să se autentifice.

Deși este posibil ca MFA să nu prevină toate atacurile de la sine, este mai ușor să se stabilească cine se află în spatele unui atac – sau al unei încercări – în special pentru că doar relativ puțini oameni au acces în zone sensibile în primul rând.

Cai troieni

Un atac de cal troian folosește un program rău intenționat care este ascuns în unul aparent legitim. Când utilizatorul execută programul presupus inocent, malware-ul din interiorul troianului poate fi folosit pentru a deschide o ușă din spate în sistem prin care hackerii pot pătrunde în computer sau în rețea.

Această amenințare își trage numele din povestea soldaților greci care s-au ascuns în interiorul unui cal pentru a se infiltra în orașul Troia și a câștiga războiul. Odată ce „cadoul” a fost acceptat și adus la porțile Troiei, soldații greci au sărit afară și au atacat.

Pentru a preveni atacurile troiene, utilizatorii ar trebui să fie instruiți să nu descarce sau să instaleze nimic decât dacă sursa acestuia poate fi verificată.

Atacurile drive-by

Într-un atac drive-by, un hacker încorporează cod rău intenționat într-un site web nesigur. Când un utilizator vizitează site-ul, scriptul este executat automat pe computerul său. Denumirea „drive by” provine de la faptul că victima trebuie doar „drive by” site-ul vizitându-l pentru a se infecta.

Pentru a se proteja împotriva atacurilor de tip drive-by, utilizatorii ar trebui să se asigure că rulează cel mai recent software pe toate computerele lor, inclusiv aplicații precum Adobe Acrobat și Flash, care pot fi folosite în timp ce navighează pe internet.

Atacuri XSS

Cu XSS, sau cross-site scripting , atacatorul transmite scripturi rău intenționate folosind conținut pe care se poate apăsa. Când victima face clic pe conținut, scriptul este executat. Cu toate acestea, scriptul executat a fost modificat de către atacator, ceea ce a dus la o acțiune neintenționată întreprinsă de către „utilizator”.

De exemplu, un atac XSS poate modifica parametrii unei cereri de transfer trimise printr-o aplicație de banking online. În cererea falsificată, destinatarul vizat al banilor transferați are numele înlocuit cu cel al atacatorului. Atacatorul poate modifica și suma transferată, oferindu-și chiar mai mulți bani decât ținta intenționată inițial să trimită.

Una dintre cele mai simple modalități de a preveni atacurile XSS este utilizarea unei liste albe de entități permise. În acest fel, orice altceva decât intrările aprobate nu va fi acceptat de aplicația web. De asemenea, puteți utiliza o tehnică numită sanitizing, care examinează datele introduse, verificând dacă conține ceva care poate fi dăunător.

Atacurile de interceptare eavesdropping

Atacurile de interceptare implică o persoană cu intenții malițioase care interceptează traficul pe măsură ce acesta este trimis prin rețea. În acest fel, un atacator poate colecta nume de utilizator, parole și alte informații confidențiale, cum ar fi cărțile de credit.

Cu interceptarea de tip ureche activă, hackerul inserează o bucată de software în calea de trafic de rețea pentru a colecta informații pe care hackerul le analizează pentru date utile. Atacurile pasive de interceptare sunt diferite prin faptul că hackerul „ascultă” sau ascultă cu urechea transmisiilor, căutând date utile pe care le pot fura.

Atât interceptarea activă, cât și cea pasivă sunt tipuri de atacuri MITM. Una dintre cele mai bune modalități de a le preveni este prin criptarea datelor dvs., ceea ce împiedică utilizarea lor de către un hacker, indiferent dacă folosește interceptarea activă sau pasivă.

Atacul zilei de naștere

Într-un atac de naștere, un atacator abuzează de o caracteristică de securitate: algoritmii hash, care sunt utilizați pentru a verifica autenticitatea mesajelor. Algoritmul hash este o semnătură digitală, iar receptorul mesajului o verifică înainte de a accepta mesajul ca autentic. Dacă un hacker poate crea un hash care este identic cu ceea ce expeditorul a adăugat mesajului său, hackerul poate pur și simplu înlocui mesajul expeditorului cu al său.

Denumirea „atac de naștere” se referă la paradoxul zilei de naștere, care se bazează pe faptul că într-o cameră de 23 de persoane, există o șansă de peste 50% ca două dintre ele să aibă aceeași zi de naștere. Prin urmare, în timp ce oamenii cred că zilele lor de naștere, ca și hash-urile, sunt unice, ele nu sunt atât de unice pe cât cred mulți.

Pentru a preveni atacurile de naștere, utilizați hashuri mai lungi pentru verificare. Cu fiecare cifră suplimentară adăugată la hash, șansele de a crea una potrivită scad semnificativ.

Atacul malware

Malware este un termen general pentru software rău intenționat, de unde „mal” de la începutul cuvântului. Programele malware infectează un computer și modifică modul în care acesta funcționează, distruge datele sau spionează traficul utilizatorului sau al rețelei pe măsură ce acesta trece prin el. Programele malware se pot răspândi de la un dispozitiv la altul, fie pot rămâne pe loc, afectând doar dispozitivul său gazdă.

Mai multe dintre metodele de atac descrise mai sus pot implica forme de malware, inclusiv atacuri MITM, phishing, ransomware, injecție SQL, cai troieni, atacuri drive-by și atacuri XSS.

Într-un atac de malware, software-ul trebuie să fie instalat pe dispozitivul țintă. Acest lucru necesită o acțiune din partea utilizatorului. Prin urmare, pe lângă utilizarea paravanelor de protecție care pot detecta malware, utilizatorii ar trebui să fie educați cu privire la tipurile de software pe care să le evite, tipurile de link-uri pe care ar trebui să le verifice înainte de a face clic și e-mailurile și atașamentele cu care nu ar trebui să se implice.

Cu ajutorul cursurilor noastre de cybersecurity, vei învăța de la 0 cele mai avansate tehnici și strategii pentru a proteja datele și informațiile vitale împotriva amenințărilor cibernetice. Indiferent dacă ești la început de drum sau îți dorești să-ți perfecționezi abilitățile, cursurile noastre sunt adaptate pentru toate nivelurile de experiență. Nu lăsa securitatea informațiilor tale la voia întâmplării – investește în cunoaștere și pregătește-te să faci față provocărilor din era digitală!

Autor: MARIAN PANDILICĂ

Senior Microsoft Certified Trainer

Microsoft Learning Consultant 2010-2024

Customer Learning Architect

Cloud Solution and Cybersecurity Architect